L2TP隧道

配置思路:

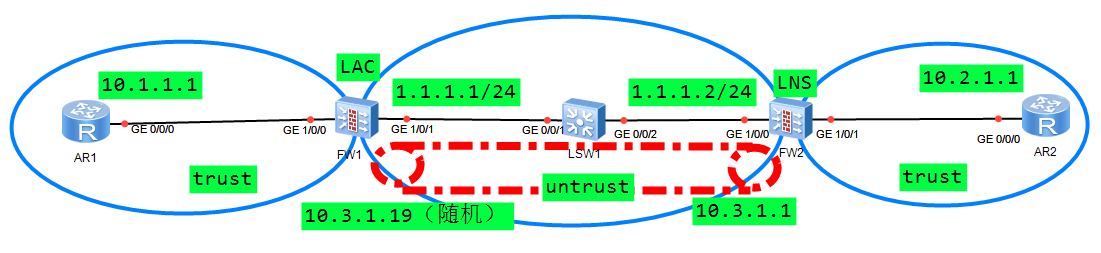

LNS设备为LAC设备分配一个拨号地址,AR1访问AR2的流量在LAC上做地址转换,将地址转换为拨号地址,和LNS设备通信LAC底层配置

[LAC-GigabitEthernet1/0/0]ip ad 10.1.1.254 24

[LAC-GigabitEthernet1/0/1]ip ad 1.1.1.1 24

[LAC]firewall zone untrust

[LAC-zone-untrust]add int gi 1/0/1

[LAC]firewall zone trust

[LAC-zone-trust]add int gi 1/0/0

[LAC-policy-security]default action permit LNS底层配置

[LNS-GigabitEthernet1/0/0]ip ad 1.1.1.2 24

[LNS-GigabitEthernet1/0/1]ip ad 10.1.1.254 24

[LNS]firewall zone trust

[LNS-zone-trust]add int gi 1/0/1

[LNS]firewall zone untrust

[LNS-zone-untrust]add int gi 1/0/0

[LNS-zone-untrust]add int Virtual-Template 1 虚拟模板必须当作接口放入安全区域内

[LNS]security-policy

[LNS-policy-security]default action permit 放行所有策略 ::: tip 一般将虚拟模板加入单独创建的区域(如DMZ)。 上述拓扑中trust区域FW1到FW3是直连(1.1-1.2),如果不是直连,需要配置IGP使内部可以通信。 :::

[LNS]l2tp enable

[LNS]ip pool A 设置LNS地址池A

[LNS-ip-pool-A]section 1 10.3.1.1 10.3.1.100

[LNS]aaa

[LNS-aaa]service-scheme l2tp AAA视图创建服务模板l2tp

[LNS-aaa-service-l2tp]ip-pool A 绑定地址池

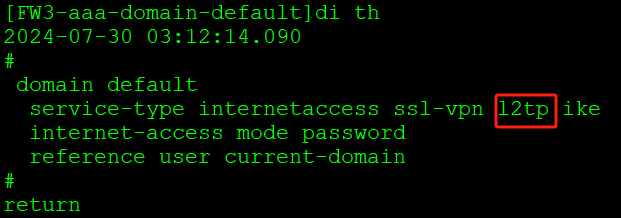

[LNS-aaa]domain default 指定使用默认domain域::: tip

domain域的作用是需要认证时在指定domain内寻找对应认证信息。默认domain内包含L2TP。

创建新domain后需要在全局视图使用domain-set设置为当前使用domain。

不做指定时默认使用domain default。

:::

[LNS]user-manage group /default/branch 全局视图下创建用户组,放在目录/default/branch下

[LNS]user-manage user 001 创建用户001

[LNS-localuser-001]parent-group /default/branch 关联在用户组下

[LNS-localuser-001]password huawei@123 创建该用户密码配置PPPOE

[LNS]interface Virtual-Template 1 配置虚拟接口模板(拨号接口)

[LNS-Virtual-Template1]ppp authentication-mode chap 配置chap认证

[LNS-Virtual-Template1]remote service-scheme l2tp 绑定服务模板l2tp,调用模板l2tp的地址池分配地址

[LNS-Virtual-Template1]ip ad 10.3.1.1 24 设置本端IP[LNS]l2tp-group 1 创建L2TP组,与LAC的L2TP组对接

[LNS-l2tp-1]tunnel password cipher huawei@123 设置隧道密码,两端密码保持一致

[LNS-l2tp-1]allow l2tp virtual-template 1 remote LAC 模板绑定隧道组,隧道对端为LACLAC隧道配置

[LAC]l2tp enable

[LAC]l2tp-group 1 创建L2TP组,与LNS的L2TP组对接

[LAC-l2tp-1]tunnel password cipher huawei@123 设置隧道密码,两端密码保持一致

[LAC-l2tp-1]tunnel name LAC 本端隧道名,即LNS隧道组中绑定的模板指定对端的隧道名

[LAC-l2tp-1]start l2tp ?

ip 指定L2TP隧道的LNS ip地址

lns-domain 指定LNS域名

[LAC-l2tp-1]start l2tp ip 1.1.1.2 ?

domain 使用L2TP组指定客户端的域名

fullusername 指定使用L2TP组的客户端的全名(用户名)

ip 指定L2TP隧道的LNS ip地址

[LAC-l2tp-1]start l2tp ip 1.1.1.2 fullusername 001 发起L2TP时指定连接的对端LNS的IP和用户组中的用户名创建虚拟模板(拨号接口)

[LAC]int Virtual-Template 1

[LAC-Virtual-Template1]ppp authentication-mode chap 设置chap认证类型

[LAC-Virtual-Template1]ppp chap user 001 创建认证用户001

[LAC-Virtual-Template1]ppp chap password cipher huawei@123 创建认证用户密码(即隧道密码)

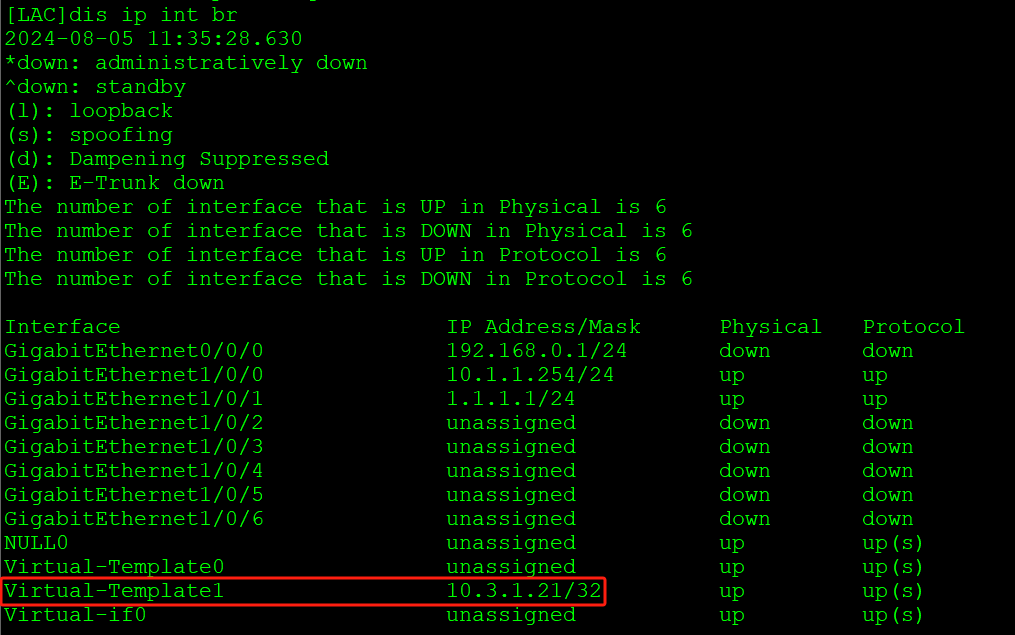

[LAC-Virtual-Template1]ip address ppp-negotiate 通过PPP协商获取IP地址

[LAC-Virtual-Template1]call-lns local-user 001 使用用户001向LNS发起通信

[LAC]firewall zone untrust

[LAC-zone-untrust]add int Virtual-Template 1 将模板加入安全区域

[LAC]ip route-static 10.2.1.0 24 Virtual-Template 1 配置静态路由将去往目的(AR2)的流量指定送入拨号接口

[LAC]nat-policy 配置NAT转换

[LAC-policy-nat]rule name 1

[LAC-policy-nat-rule-1]source-zone trust

[LAC-policy-nat-rule-1]source-address 10.1.1.0 24

[LAC-policy-nat-rule-1]egress-interface Virtual-Template 1 NAT策略只应用在虚拟拨号接口(NAT没有指定目标区域和接口)

[LAC-policy-nat-rule-1]action source-nat easy-ip 配置easy-ip进行源地址转换(使用流量出接口IP地址作为转换后流量的源IP)LAC从LNS自动获取到的拨号地址:

防火墙端口默认拒绝ping,手动开启后可以ping通

[LAC-GigabitEthernet1/0/0]service-manage ping permit

[LNS-GigabitEthernet1/0/1]service-manage ping permitAR配置IP和路由

[AR1-GigabitEthernet0/0/0]ip ad 10.1.1.1 24

[AR1]ip route-static 0.0.0.0 0 10.1.1.254

[AR2-GigabitEthernet0/0/0]ip ad 10.2.1.1 24

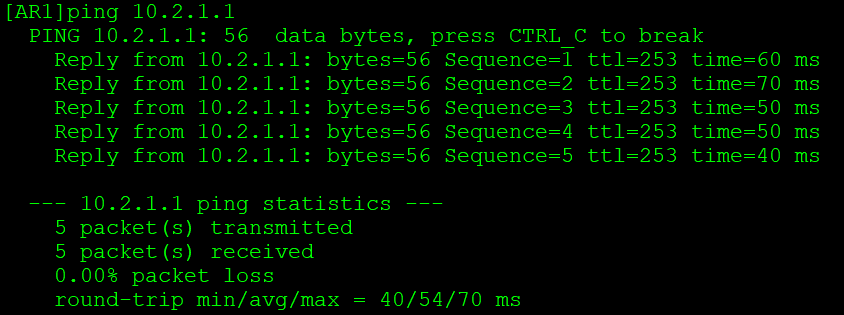

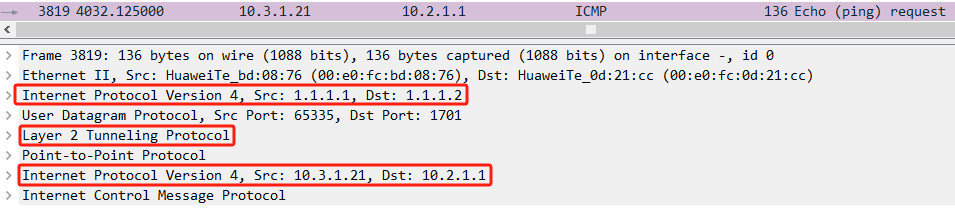

[AR2]ip route-static 0.0.0.0 0 10.2.1.254  LAC的G1/0/1接口抓包可以看到,AR1访问AR2的数据包进入L2TP隧道后源地址变为拨号接口10.3.1.21:

LAC的G1/0/1接口抓包可以看到,AR1访问AR2的数据包进入L2TP隧道后源地址变为拨号接口10.3.1.21:

::: tip

L2TP隧道只做认证,没有数据加密的功能,如果需要数据加密,需要配合IPSec。

:::

::: tip

L2TP隧道只做认证,没有数据加密的功能,如果需要数据加密,需要配合IPSec。

:::

Intranet VPN

Intranet VPN技术基于Internet在公司网关之间构建VPN网络,主要用到的技术有GRE、DSVPN等。企业自建分支-总部VPN主要使用GRE和DSVPN。

DSVPN是动态建立GRE隧道的技术,通过NHRP协议动态收集、维护和发布各节点的公网地址,使(总部)一个Tunnel接口可与多个对端(分支)建立VPN隧道。

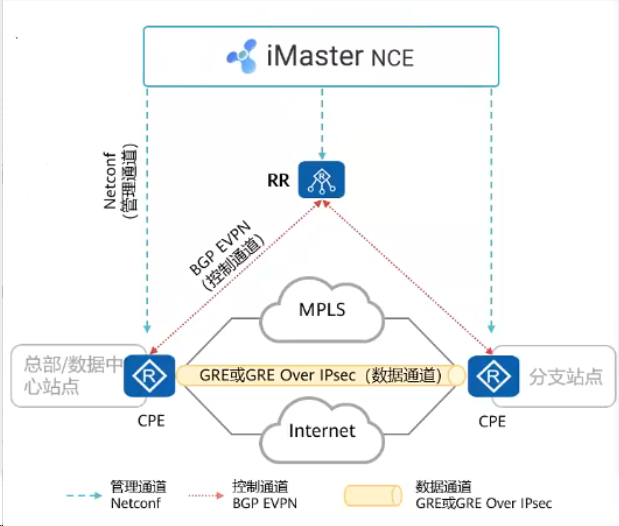

SD-WAN

SD-WAN关键产品:

iMaster NCE-Campus是集管理、控制、分析和AI智能功能于一体的网络自动化与智能化平台

RR设备用于CPE间减少邻居关系,作用类似于BGP中的RR设备

CPE是SD-WAN网络的边界点。一般采用硬件CPE,公有云上可以部署VCPE软件虚拟设备。所有的SD-WAN CPE设备都被iMaster NCE控制器统一纳管。(传统网络网关IWG可以被NCE管控,也可以连接站点)

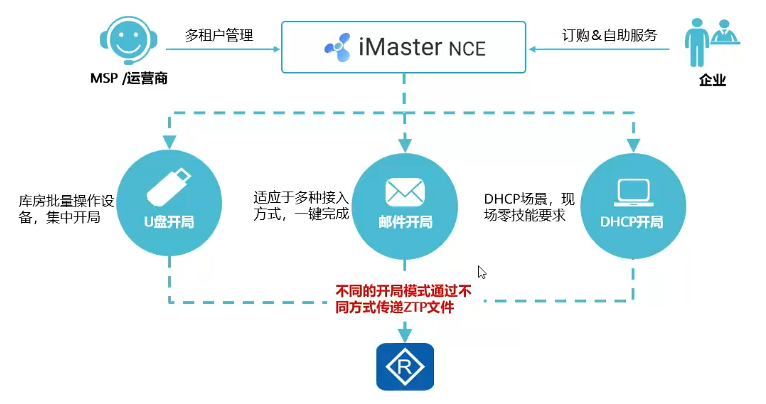

GW作为中间网关设备连接传统MPLS和SD-WAN网络华为SD-WAN解决方案ZTP开局的三种方式:

华为SD-WAN解决方案通过以下三种渠道实现灵活组网: