想象一下,互联网就是一片汪洋大海,网站是船,用户是水手,而恶意攻击者就是海上的“海盗”。而 雷池 WAF 就是你船上的“护航舰队”,时刻防御各种海盗袭击,包括 SQL 注入、跨站脚本攻击(XSS)、以及你可能没听过的“缓冲区溢出攻击”。 WAF 为什么需要高可用性 即便你的 WAF 如铁壁一般强大,还是有可能在某个节点故障时影响到服务的可用性。为了避免这种情况,我们要在架构中实现高可用性。没有高可用的 WAF,就像没有备用轮胎的跑车,开得快是没错,但万一爆胎就很麻烦。 高可用的核心目标就是确保在一个节点出现故障时,系统可以自动切换到健康的节点,以保证服务不间断。换句话说,就是要搭建一个“可持续运转”的 WAF 集群。 高可用性下的架构设计方案 我们要通过以下几个步骤来实现一个高可用的雷池 WAF 环境: ● 节点主从同步 ● 负载均衡(使用阿里云 SLB) ● 故障切换机制 步骤 1:配置雷池 WAF 主从同步 雷池 WAF 的主从同步非常重要。你需要配置主节点(Primary)和从节点(Secondary)。主节点负责接收和处理请求,而从节点则是备份,一旦主节点出现问题,可以自动接管流量,避免单点故障。

- 准备主从节点:

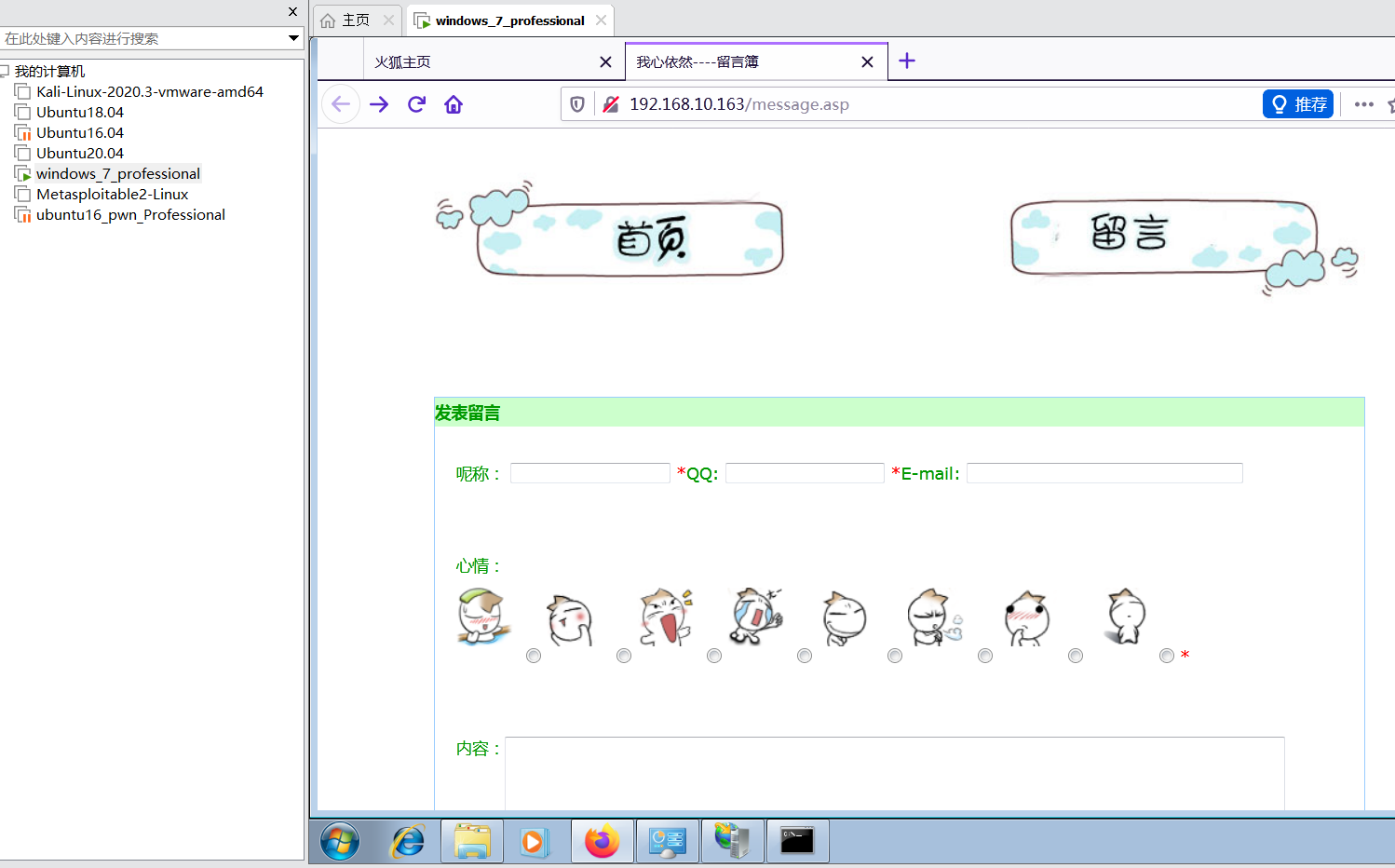

假设你已经部署好了雷池 WAF 的主节点和从节点。你可以参考教程中提供的主从同步设置:

○ 在主节点上配置数据同步。

○ 在从节点上启动同步任务,确保它能够实时获取主节点的配置和流量规则。

○ 配置同步机制:

在雷池 WAF 中,主节点和从节点之间会通过 gRPC 通信来同步配置。确保你配置好主从同步的定时任务和事件触发机制。

假设主节点与从节点间同步设置成功

./sync_config --primary_host=<主节点IP> --secondary_host=<从节点IP>

确保主节点的配置变动(比如添加新规则或更新黑白名单)能够快速同步到从节点。 步骤 2:使用阿里云 SLB 实现负载均衡 阿里云 SLB(Server Load Balancer)是一个非常强大的负载均衡工具,它能够在多个后端实例间智能分配流量。通过 SLB,我们可以实现基于健康检查的流量分配,让流量智能切换到健康的 WAF 节点。

创建 SLB 实例: 通过阿里云控制台创建一个 SLB 实例,配置好监听端口(例如 80 和 443)以及后端服务器。

配置健康检查: 设置 SLB 健康检查,使其能够定期检查 WAF 实例的健康状态。常见的健康检查方法是通过 HTTP 请求检查服务器的 /health 路由,确保服务是正常的。 bash复制代码# 配置健康检查的规则 slb healthcheck --host=waf.example.com --port=80 --url=/health

绑定 WAF 实例: 在 SLB 中配置多个 WAF 实例(主节点和从节点),确保流量根据负载均衡策略被分配到这些实例。 步骤 3:故障切换机制 当主节点出现故障时,从节点需要自动接管流量。SLB 提供了健康检查和自动故障切换机制,可以确保主节点故障时,流量无缝切换到从节点。 ● 设置健康检查间隔为 30 秒,当主节点出现问题时,SLB 会在 30 秒内检测到并自动切换流量。 ● 确保 WAF 的配置和数据在主从节点间实时同步,这样即使发生故障,用户体验也不受影响。