Introduction 简介 在当今的数字时代,分布式拒绝服务(DDoS)攻击已然成了显著的威胁,瞄准着全球的商企业。这些攻击通过超载网络带宽和应用程序资源,构成了严重的风险。在本文中,我们将探讨DDoS攻击对商企业的影响、防护指南以及有效的缓解策略。

Understanding DDoS Attacks 了解DDoS攻击 DDoS 攻击是一种恶意企图,通过向网络、网站或在线服务注入大量流量,试图破坏其正常运作的行为。这些攻击利用了资源分配的基本原理,试图耗尽可用的带宽(bandwidth)、服务器资源和应用程序能力。例如,大量主机协调一致地向目标者(或受害者)发送大量攻击数据包,当攻击同时从多个点,这就被称为 DDoS 攻击。DDoS 攻击可分为三种主要类型:

• 体积型攻击(Volumetric Attacks):此类攻击的特点是庞大的流量,通常使用僵尸网络或诸如DNS反射之类的放大技术生成。示例包括UDP洪水攻击和ICMP洪水攻击。 • 协议层攻击(Protocol Attacks):这些攻击针对网络协议中的漏洞,利用网络服务的现有状态性质。例如,SYN 洪水攻击通过打开多个‘半开放连接’以过载网络资源。 • 应用层攻击(Application Layer Attacks):这类攻击旨在淹没特定的应用,且集中在应用层上。例如 HTTP 洪水攻击和 Slowloris 攻击。

网络威胁及其对商业企业的影响 最常见的网络攻击威胁类型如下: • 高级持续威胁Advanced persistent threats (APTs) 是一种长期有针对性的攻击,通过多个阶段侵入网络以避免被检测,它一般使用持续和复杂的黑客技术来获取对系统的访问权限,并在系统内持续存在较长时间。这类攻击可导致数据泄露、业务中断、间谍活动和知识产权盗窃等。 • 分布式拒绝服务(DDoS)是指有意通过大量请求使服务器超负荷,以关闭目标系统为目的,因此用户将无法访问系统,从而导致业务运营的部分或完全中断。 • 内部攻击(Inside attacks)使用复杂的软件程序(或许不需要),并故意滥用具有管理员特权的登录凭据,以获取机密公司信息。通常是前员工在离开公司期间关系恶劣时采取的行动。 • 恶意软件(Malicious software)是指任何旨在对目标计算机造成损害或获取未经授权访问的程序。 • 密码攻击(Password Attacks)的目的是截取目标账户或数据库的访问权限,典型的攻击方式包括暴力破解攻击、字典攻击和键盘记录。 • 钓鱼攻击(Phishing)行为涉及通过合法的网页链接收集敏感信息,如登录凭据和信用卡信息等。

基于上述的网络攻击的考量,特别是DDoS攻击可能导致企业遭受多种损失或损害,包括但不限于以下几种可能的后果: • 财务损失:由DDoS攻击导致的停机时间可能会致使重大的财务损失,包括收入损失、恢复成本和潜在的法律责任等。 • 声誉损害:频繁的DDoS攻击可能会玷污公司的声誉,在客户、合作伙伴和投资者中侵蚀信任和可信度。 • 运营中断:DDoS攻击会干扰业务运营,导致生产力损失,阻碍关键服务,进而导致客户不满以及降低员工士气。 • 数据泄露之风险:DDoS攻击可能作为更为阴险活动的烟幕,如数据窃取和网络渗透的掩护,增加数据泄露的风险。 ISP网络上流行的DDoS攻击趋势 对互联网服务提供商(ISP)网络的主要 DDoS 攻击是网络基础设施攻击,这对 ISP 的整体运营造成严重影响。这些攻击可能导致区域性或全球性的网络中断,包括: • 控制平面攻击:直接针对路由协议的DDoS攻击,导致地区性网络中断。攻击通常针对动态路由协议,如BGP、OSPF和EIGRP。 • 管理平面攻击:管理平面允许网络操作员配置网络元素,包括诸如telnet、SSH、HTTP、HTTPS、SNMP、NTP等协议。 • 网络服务攻击:旨在瞄准ISP提供和需要的基本服务。DNS是ISP运营的关键网络服务,也是ISP提供的服务之一。而作为一项公共服务,在服务提供商的环境中,DNS是收到最多攻击的服务。

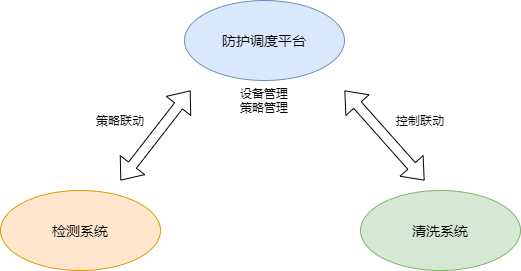

Anti DDoS服务器和DDoS防护两种对于DDoS攻击的防护策略。

a) DDoS防护专用服务器(Protected Dedicated Server )是一台带有DDoS防护的独立物理服务器。该专用服务器在物理上与其他用户的服务器隔离,为网络应用提供了最安全和可控的环境。此服务器使用户完全掌控服务器,并能够灵活配置所有参数,包括功能和硬件型号。

b) DDoS防护方案可配置在内设或云端任何服务器上,旨在以不同模式保护业务资产: (i) Premise-based Appliance 基于本地设备:一种直接放置在客户数据中心的硬体设备。 (ii) On-demand Cloud Service 按需求制云服务:一种仅在检测到DDoS攻击时才会激活的云基服务。 (iii) Always-on Cloud Service 持续云服务:一种以通过DDoS防护提供商转发流量的云基服务。 (iv) Hybrid Protection 混合防护:结合云端和硬件组件,兼具两者优势的防护。

保护企业免受DDoS攻击的指南 为了保护企业免受DDoS攻击,采取多方面的防护措施至关重要。以下是一些建议的保护指南:

• 网络架构冗余性:实施网络冗余和负载均衡,将流量分布到多个服务器或数据中心。这种方法通过减轻对单个资源的负载来缓解DDoS攻击的影响。 • 流量分析和异常检测:部署入侵检测系统(IDS)和入侵防御系统(IPS)来监控网络流量。这两个系统能够识别异常的流量模式并触发自动缓解措施。 • 内容传递网络(CDN):利用CDN分发内容并吸收攻击流量。CDN具有基础设施和安全措施,可以在恶意流量到达您的网络之前将其过滤掉。 • 速率限制和访问控制列表:实施速率限制策略和访问控制列表,限制每个IP地址的请求数或连接数,此举有助于防止攻击者过度消耗资源。 • 云基DDoS防护服务:考虑订阅专门应对大规模攻击的云基DDoS防护服务。这些服务可以高效地过滤恶意流量,确保您的网络保持可访问性。 • 事故应变计划:制定一份健全的事故应变计划,详细说明在发生DDoS攻击时应采取的步骤,当中应包括通信协议、责任分工和预定义的缓解策略。

缓解DDoS 攻击 缓解DDoS攻击需要结合主动和被动的措施。以下是缓解DDoS攻击的有效策略:

• Rate Limiting速率限制:在网络边缘实施速率限制,以控制传入流量的速度。这有助于控制请求的数量,使攻击者更难以淹没服务器资源。 • Black Hole Routing黑洞路由:通过与互联网服务提供商(ISP)的合作,可使用黑洞路由将恶意流量转发到一个空路由,从而在其到达业务网络之前有效地将其丢弃。 • Scrubbing Centres净化中心:一些组织维护净化中心,分析传入的流量,过滤恶意请求并将合法流量转发到网络。 • Web Application Firewalls (WAFs) 网络应用防火墙(WAFs):WAF是专门的安全工具,可在应用层过滤流量,能识别并阻止应用层攻击,包括HTTP泛洪(HTTP flood)。 • 入侵防御系统(IPS):IPS方案旨在实时检测和阻止DDoS攻击,可配置为动态以适应新出现的威胁。 • Anycast Technology 任播技术:任播技术允许您将流量分布到位于不同地理位置的多个服务器上,可通过分散负载来帮助缓解DDoS攻击。 • DNS防护:保护DNS基础设施,因为DDoS攻击通常以破坏服务可用性为目标,可考虑使用包含DDoS保护的托管DNS服务。 • (BGP Anycast) BGP任播:实施BGP任播以在多个数据中心之间分发流量,使攻击者更难以瞄准单一故障点。 • Collaboration with ISPs与互联网服务提供商(ISP)合作:与ISP建立牢固的联系,并与其网络安全团队进行有效沟通,他们可以帮助减轻针对您网络的DDoS攻击。

DDoS(分布式拒绝服务)已然成为了一场长期威胁攻势的重大忧患,而且攻击自动化的水平不断升级。Goooood® 狗帝 DDoS高防服务通过尖端技术采取了多项措施来抵御DDoS攻击,该服务涵盖以下关键优势: • 在最强烈的攻击下亦可保持业务在线服务的可用性 • 专注于保护主要业务服务和加固网页安全 • 保护网络应用免受不同攻击向量的侵害,同时不损害性能和服务传递的质量 •通过避免使用昂贵的网络过滤和网络设备费用来降低成本

Goooood® 狗帝DDoS高防服务阶层包括DDoS、网络应用防火墙(WAF)和机器人。 • 在DDoS层检测和过滤传入流量,以确保客户的应用程序安全且持续受保护。 • WAF可过滤请求者的签名,并在发现恶意软件时阻止其访问。 • 机器人模式则可检测机器人式活动并断开连接,使客户的应用程序仅与真实的用户联系。

选择正确的DDoS高防方案对于加固DDoS攻击至关重要,同时亦可确保业务资产的安全并维持在受保护的状态。通过将不同的服务进行搭配或混合,并将防护模型与业务需求结合,客户将能够为所有的资产实现高质量、经济高效的保护。