通过为防火墙提供有关对来自某个源,到某个目的地或具有特定协议类型的信息包要执行操作的指令及规则控制信息包的过滤。通过使用Netfilter/iptables系统提供的特殊命令iptables建立这些规则,并将其添加到内核空间的特定信息包过滤表内的链中。添加,除去及编辑规则命令的一般语法如下:

$ iptables [-t table] command [match] [target]

大部分规则都是按这种语法写的,如果不想用标准的表,就要在“table”处指定表名。一般情况下,没有必要指定使用的表,因为iptables默认使用Filter表来执行所有的命令。也没有必要必须在这里指定表名。

command:告诉程序该做什么,比如插入一个规则,在链的末尾增加一个规则,或者删除一个规则。

match:描述包的某个特点,以使这个包区别于其他所有的包,可以指定包的来源IP地址,网络接口,端口,协议类型或者其他。

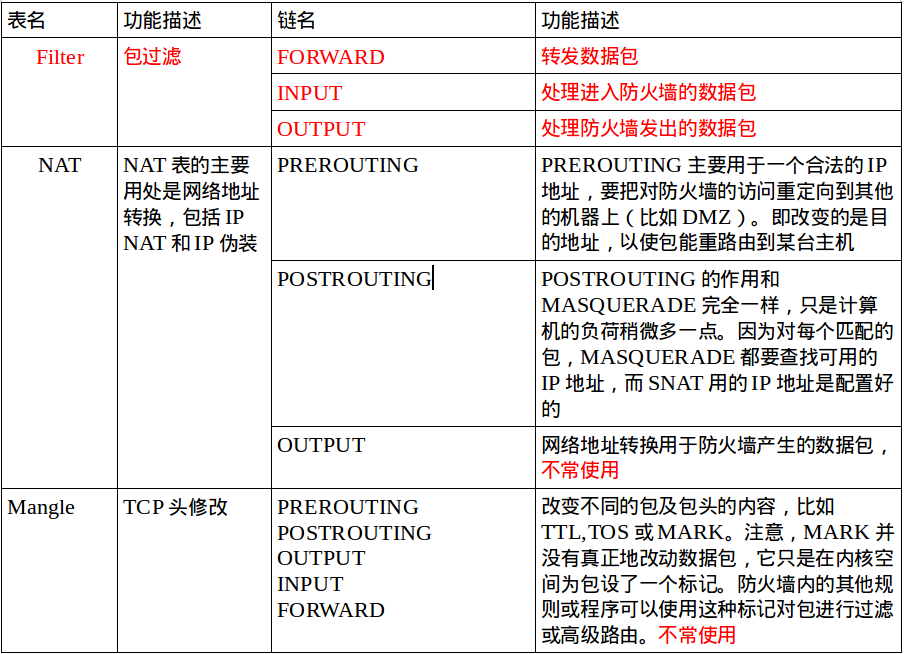

若数据包符合所有的match,那么内核使用target来处理它,或者说把包发往target。例如,可以让内核把包发送到当前表中的其他链(可能是自己建立的),或者只是丢弃这个包而不做任何处理,或者向发送者返回某个特殊的应答。Netfilter/iptables内核空间默认的表和链如下:

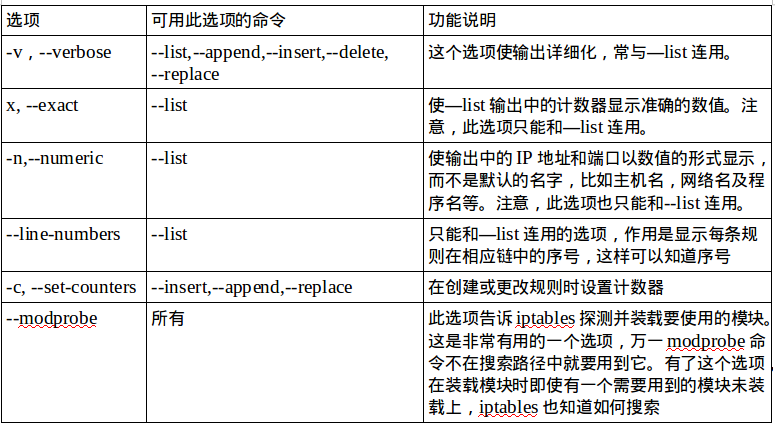

下面逐个讨论这些选项:

1. table

[-t table]选项允许使用标准表之外的任何表。表是包含仅处理特定类型信息包的规则和链的信息包过滤表。有3种可用的表选项,即Filter,NAT和Mangle。该选项不是必需的,如果未指定,则Filter用作默认表。这里我们就只讲讲Filter表。Filter表用来过滤数据包,可以在任何时候匹配包并将其过滤,根据包的内容对包做DROP或ACCEPT。当然也可以预先在其他处做一些过滤,但是这个表才是设计用来过滤的。几乎所有的target都可以在此使用。

2. command

命令中必要的组成部分command是iptables命令的最重要部分,它告诉iptables命令要执行的操作。例如,插入规则,将规则添加到链的末尾或删除规则。下表展示了常用命令及其功能:

部分选项及其功能:

3. match

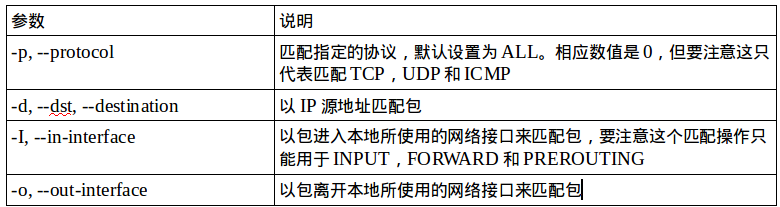

iptables命令的可选match部分指定信息包与规则匹配所应具有的特征(如源和目的地址及协议等),可归为5类:一是generic matches(通用的匹配),适用于所有的规则;二是TCP matches,只能用于TCP包;三是UDP ,只能用于UDP包;四是ICMP matches,针对ICMP包;五是针对状态,指所有者和访问的频率限制等。在此只介绍通用匹配:

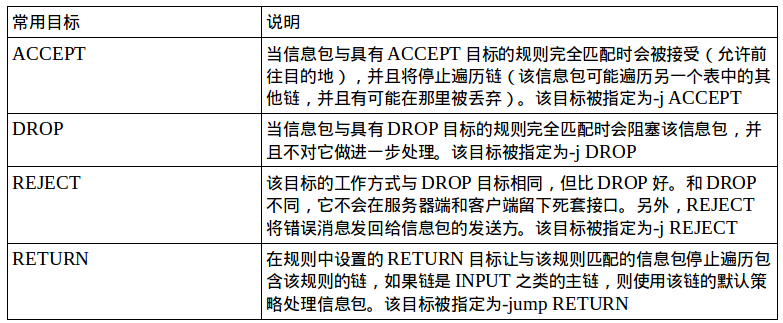

4. target

目标是由规则指定的操作,那些与规则匹配的信息包执行这些操作。除了允许用户定义的目标之外,还有许多可用的目标选项用于建立高级规则的目标,如LOG, REDIRECT, MARK, MIRROR和MASQUERADE等。常用目标及其说明:

5. 状态机制

状态机制是iptables中特殊的一部分,连接跟踪可以让Netfilter知道某个特定连接的状态。运行连接跟踪的防火墙称为“带有状态机制的防火墙”,以下简称为“状态防火墙”。状态防火墙比非状态防火墙要安全,因为它允许编写更严密的规则。在iptables中,包和被跟踪连接的4种不同状态有关,即:NEW, ESTABLISHED, RELATED和INVALID。