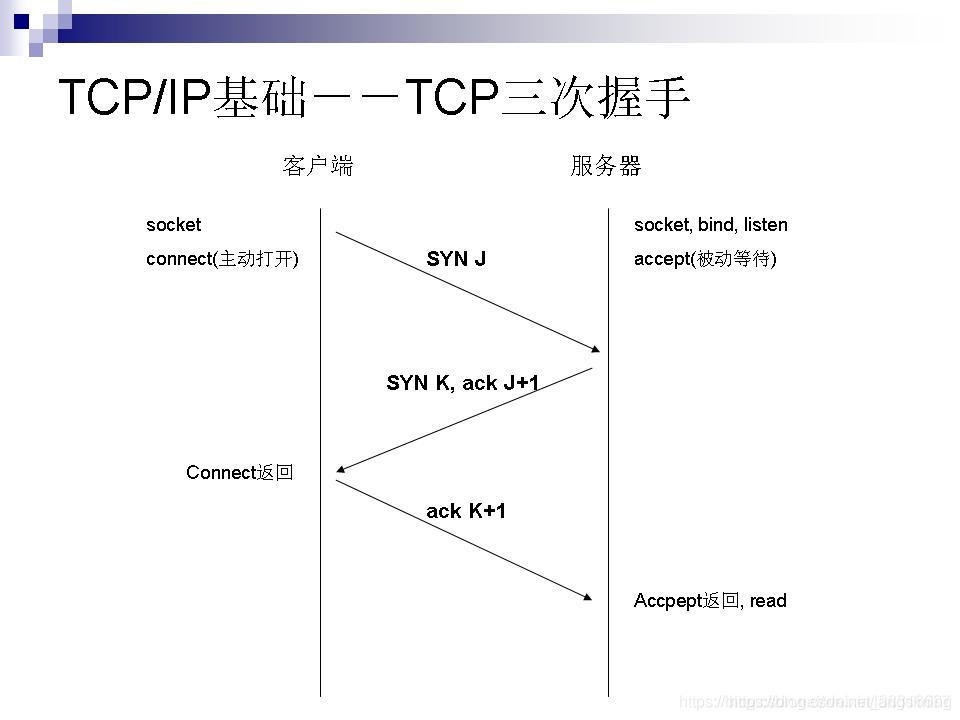

1. 简述下TCP三次握手的过程,并解释采用3次握手建立连接的原因?

1. 客户端发送建立连接请求,携带信息syn = 1,seq =X --第一次握手

2. 服务端在收到建立连接的请求之后,服务回复确认建立连接,携带信息:syn = 1,ack = X+1, seq =Y --第二次握手(服务端准备好了)

3. 客户端在收到服务端的确认信息后,向服务端回复确认连接建立通知,携带信息:ack = Y+1, seq=X+1(客户端也准备 好了)

这样建立连接的原因:

具体例子:“已失效的连接请求报文段”的产生在这样一种情况下:client发出的第一个连接请求报文段并没有丢失,而是在某个网络结点长时间的滞留了,以致延误到连接释放以后的某个时间才到达server。本来这是一个早已失效的报文段。但server收到此失效的连接请求报文段后,就误认为是client再次发出的一个新的连接请求。于是就向client发出确认报文段,同意建立连接。假设不采用“三次握手”,那么只要server发出确认,新的连接就建立了。由于现在client并没有发出建立连接的请求,因此不会理睬server的确认,也不会向server发送数据。但server却以为新的运输连接已经建立,并一直等待client发来数据。这样,server的很多资源就白白浪费掉了。采用“三次握手”的办法可以防止上述现象发生。例如刚才那种情况,client不会向server的确认发出确认。server由于收不到确认,就知道client并没有要求建立连接。”

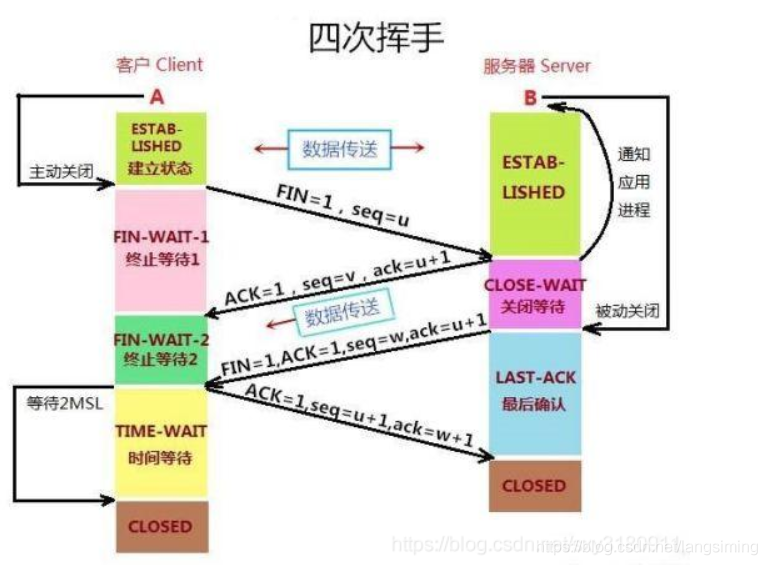

2. TCP连接断开的过程?为什么要进行四次挥手?

过程:

1. 客户端发送个FIN报文,请求关闭连接

2. 服务端回复:收到关闭连接请求

3. 服务发送FIN报文,告知客户端服务端将关闭连接

4. 客服端回复,收到你的通知。

原因:连接建立后是双向的,必须双方同意才能断开。

3. 状态码有哪些?分别是什么含义?

200:请求成功

301,302

301 redirect: 301 代表永久性转移(Permanently Moved)

302 redirect: 302 代表暂时性转移(Temporarily Moved )

详细来说,301和302状态码都表示重定向,就是说浏览器在拿到服务器返回的这个状态码后会自动跳转到一个新的URL地址,这个地址可以从响应的Location首部中获取(用户看到的效果就是他输入的地 址A瞬间变成了另一个地址B)——这是它们的共同点。他们的不同在于。301表示旧地址A的资源已经被永久地移除了(这个资源不可访问了),搜索引擎在抓取新内容的同时也将旧的网址交换为重定向 之后的网址;302表示旧地址A的资源还在(仍然可以访问),这个重定向只是临时地从旧地址A跳转到地址B,搜索引擎会抓取新的内容而保存旧的网址。4xx:客户端异常

401:未授权,一些请求需要服务端授权,但是又未得到授权

403:403是因为服务器拒绝了你的地址请求

404:未找到请求资源,

405:方法禁用,例如:使用post方法请求静态文件,但静态文件又不允许post方法请求;接口定义的是post请求,但是调用时用get, 也会返回405

406:请求的文本格式和响应的文本格式不一样,如请求是application/json, 但响应式text/html

407: 代理服务器未授权,客户端使用代理服务器访问服务端,而代理服务器又未得到授权

500:服务端异常

503:是一种HTTP协议的服务器端错误状态代码,它表示服务器尚未处于可以接受请求的状态。通常造成这种情况的原因是由于服务器停机维护或者已超载

4. 什么是https?

https是基于http协议和ssl/tls

协议的,通信时使用密文进行传输,并且换校验通信双方的身份来保证通信安全。

请简述https是如何保住信息安全的。

https采用混合加密的方式,并且有数字证书认证机构来保证信息的安全。

过程:需要知道两个名词公开秘钥加密方式(公钥加密私钥解密)和共享秘钥加密方式(加密和解密的秘钥一样)

1. 服务端加自己的公钥key1发个数字证书认证机构,向机构申请证书

2. 数字证书认证机构使用自己的私钥加密服务端传来的key1和服务端网址等信息,生成证书返给服务端

- 服务端得到证书后将证书发个客户端,客户端使用数字证书认证机构的公钥来解密(因为客户端不会存黑客的公钥,所以可以防止黑客伪造),然后使用key1对共享秘钥key2进行加密之后发个服务端。

4. 服务端使用私钥进行解密后可以得到共享秘钥key2, 然后用key2对通信信息加密。

公开秘钥加密算法:RSA

共享秘钥加密算法:DES, AES

5. 常见的WEB攻击?

a. sql注入,通过一些特殊字符改变sql的语义,比如:select * from A where b = 字符串,当前语义找到A表中b字段为某个字符串的记录,如果字符串是1 or 1=1,那么语义就变成了全表查询。

当前可以通过预编译的方式防止sql注入攻击,如上面的例子,预编译之后sql语义会固定,1 or 1=1 会被当做一串字符串去和b字段进行匹配。

b. xss, 脚本注入,通过修改前端代码来进攻,但后端做好强校验就好了

c. csrf, 跨站式请求伪造。先正常登入A网站,浏览器存放了登入态。用户又打开了个B网站,让后B网站利用用户的登入态去访问A网站,冒充用户进行操作。

预防方式:校验请求头中的refer属性,登入态的校验使用token来进行,通过哦请求头进行传递。

6. 什么是http?

应用端的协议

特点:无状态,基于TCP/IP协议

http请求构成:

简单来说请求报文就是由请求行、请求头、内容实体组成的,注意,每一行的末尾都有回车和换行,在内容实体和请求头之间另有一个空行。

请求行指定的是请求方法、请求URL、协议版本;

请求头是键值对的形式存在的,就是字段名:值;比如希望得到的文本的返回格式,字符集,编码,连接时间等

内容实体就是要传输的数据

- http有哪些请求提交方式?

共有9种:

http 1.0 3种:get, head(与get相似,没有返回值,校验接口是否通),post

http 1.1 6种:put(幂等控制),delete,patch(默认表单提交),trace(回显服务器收到的请求)主要用于测试或诊断,options(查看服务器的性能)

,connect(HTTP/1.1 协议中预留给能够将连接改为管道方式的代理服务器)。