本系列文章旨在对于有一定网络安全基础的人员,在日常工作中扫描出来的各种漏洞,如何进行验证,以区分该漏洞是否存在或是扫描器误报。请勿应用非法途径。

一、漏洞描述

SSH的配置文件中加密算法没有指定,默认支持所有加密算法,包括arcfour,arcfour128,arcfour256等弱加密算法。

这个漏洞属于SSH的配置缺陷,SSH服务启用了Arcfour (也称RC4)这个不安全算法。

二、漏洞验证

使用 nmap 、Nessus 等工具可以进行验证,这里使用 nmap 进行验证。

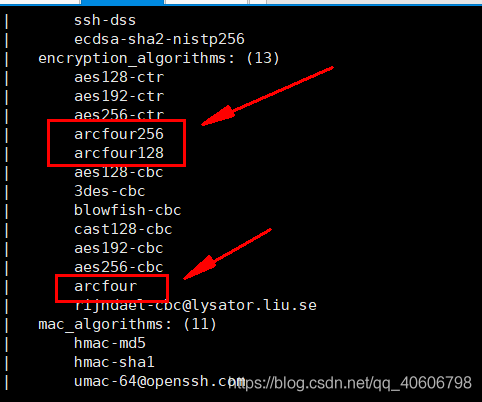

使用 Nmap 验证:nmap --script ssh2-enum-algos -sV -p 22 10.4.225.229

可以看到支持 arcfour、arcfour128、arcfour256 等弱加密算法。

三、漏洞修复

方案一:修改 SSH 配置文件,添加加密算法:

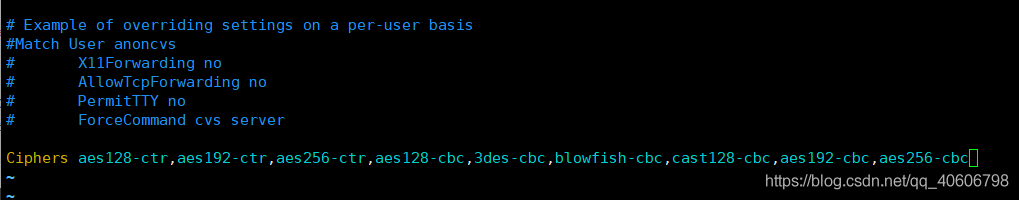

vi /etc/ssh/sshd_config

最后添加一下内容(去掉 arcfour、arcfour128、arcfour256 等弱加密算法)Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-cbc,3des-cbc,blowfish-cbc,cast128-cbc,aes192-cbc,aes256-cbc

ssh_config和sshd_config都是ssh服务器的配置文件,二者区别在于,前者是针对客户端的配置文件,后者则是针对服务端的配置文件。

保存文件后重启 SSH 服务:service sshd restart

验证:ssh -vv -oCiphers=aes128-cbc,3des-cbc,blowfish-cbc <server>ssh -vv -oMACs=hmac-md5 <server>

参考信息:http://linux.uits.uconn.edu/2014/06/25/ssh-weak-ciphers-and-mac-algorithms/

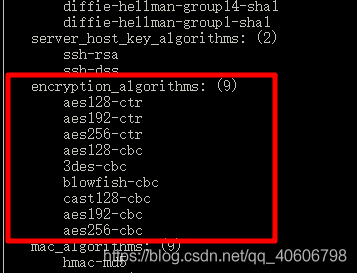

使用 Nmap 验证:nmap --script ssh2-enum-algos -sV -p 22 10.4.225.229

已不支持 arcfour,arcfour128,arcfour256等弱加密算法。

SSH Weak MAC Algorithms Enabled 漏洞修复使用同样的方式,添加以下行:MACs hmac-sha1,umac-64,hmac-sha2-256,hmac-sha2-512,hmac-ripemd160

方案二:升级 openssh 版本为最新版本

官网有说明,OpenSSH 7.0 以后的版本默认禁用了一些较低版本的密钥算法。 四、arcfour算法的风险

关于启用Arcfour 存在的风险,可以参考wiki上的词条:https://en.wikipedia.org/wiki/RC4

简单的说就是RC4算法本身存在漏洞,在特定情况下,它密文可以被破译得到明文,因此这是一种不安全加密算法。

本文转自 https://blog.csdn.net/qq_40606798/article/details/86512610,如有侵权,请联系删除。