1. 前言

近日,微步在线旗下微步情报局利用免费社区蜜罐 HFish 捕获到 GitLab 未授权远程命令执行漏洞(CVE-2021-22205)在野利用,攻击成功后攻击者会植入挖矿木马进行挖矿。该漏洞无需进行身份验证即可进利用,危害极大。 GitLab 是 GitLab Inc. 开发用于代码仓库管理系统的开源项目。由于 GitLab 广泛应用于多个企业,该漏洞影响范围较广。公众号后台回复“GL”获取相关IOC。

2. 事件详情

在2021年“双11”前夜, HFish 蜜罐与 OneEDR 联合行动,捕获并处置了一起真实利用 GitLab 未授权远程命令执行漏洞(CVE-2021-22205)在野漏洞进行挖矿的攻击。

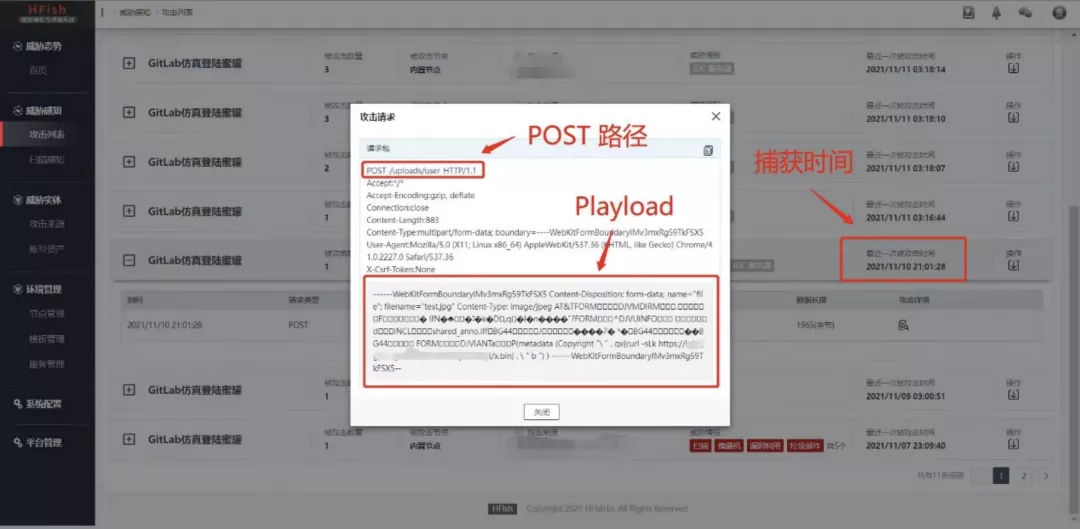

根据部署在互联网的 GitLab 服务模拟蜜罐显示,该攻击发生在11月10日晚上21点,某国内IP经过简单扫描踩点后,发送可疑HTTP POST请求,经过分析确认该漏洞为利用ExifTool解析图片异常导致命令执行的CVE-2021-22205,并提取行为特征推送给 OneEDR 客户。

由于该漏洞利用简单,且利用代码已经公开,多个企业用户已经感知部分主机失陷,主机告警界面出现了多条告警信息,告警名称是木马进程 xmrig,研究人员根据文件的名称判定是与挖矿相关的木马。

由于该漏洞利用简单,且利用代码已经公开,多个企业用户已经感知部分主机失陷,主机告警界面出现了多条告警信息,告警名称是木马进程 xmrig,研究人员根据文件的名称判定是与挖矿相关的木马。

3. 告警排查分析

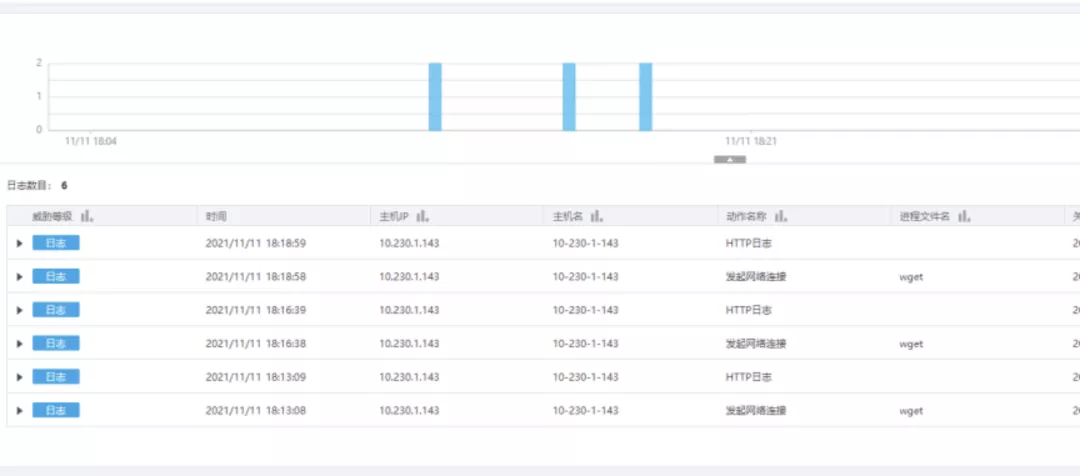

点击日志详情,在2021/11/11 18:10 - 2021/11/11 18:20 时间内,发现有多个文件下载行为。

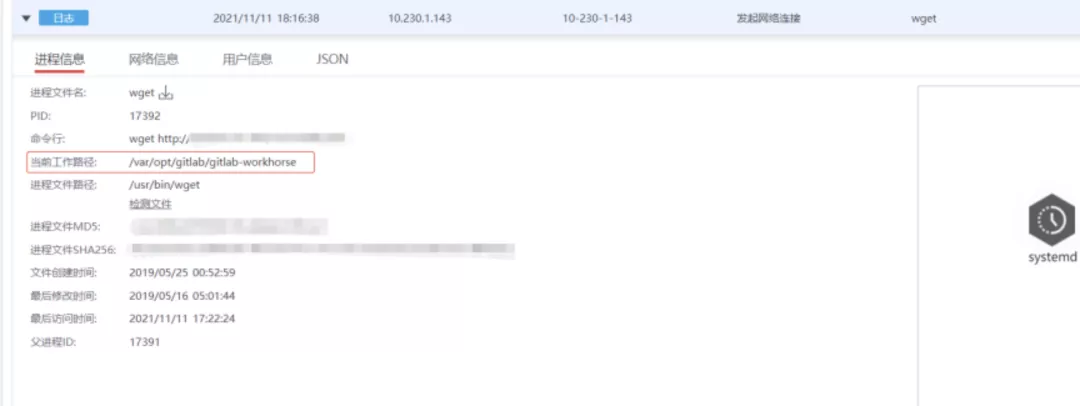

点击其中一个日志查看详情可以发现,该操作第一次发生是在 gitlab 相关的目录,初步怀疑是通过gitlab漏洞进来的。

点击其中一个日志查看详情可以发现,该操作第一次发生是在 gitlab 相关的目录,初步怀疑是通过gitlab漏洞进来的。

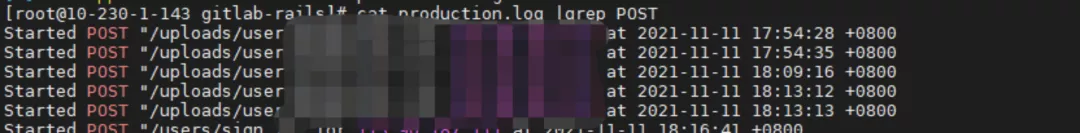

登录服务器排查,查看gitlab 的相关日志,发现有同一可疑ip多次访问gitlab,post请求传输数据的时间与EDR产生告警时间几乎一致

#cat production.log | grep POST

登录服务器排查,查看gitlab 的相关日志,发现有同一可疑ip多次访问gitlab,post请求传输数据的时间与EDR产生告警时间几乎一致

#cat production.log | grep POST

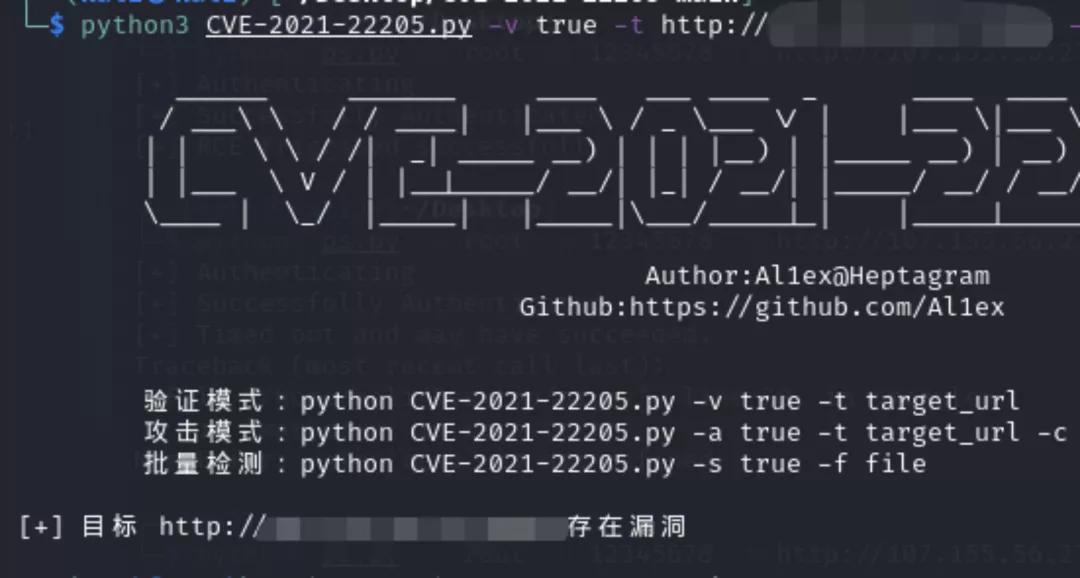

研究人员利用cve-2021-22205漏洞的exp去验证该gitlab是不是存在 gitlab rce (cve-2021-22205)的漏洞,经过验证发现确认,该gitlab存在RCE漏洞。

研究人员利用cve-2021-22205漏洞的exp去验证该gitlab是不是存在 gitlab rce (cve-2021-22205)的漏洞,经过验证发现确认,该gitlab存在RCE漏洞。

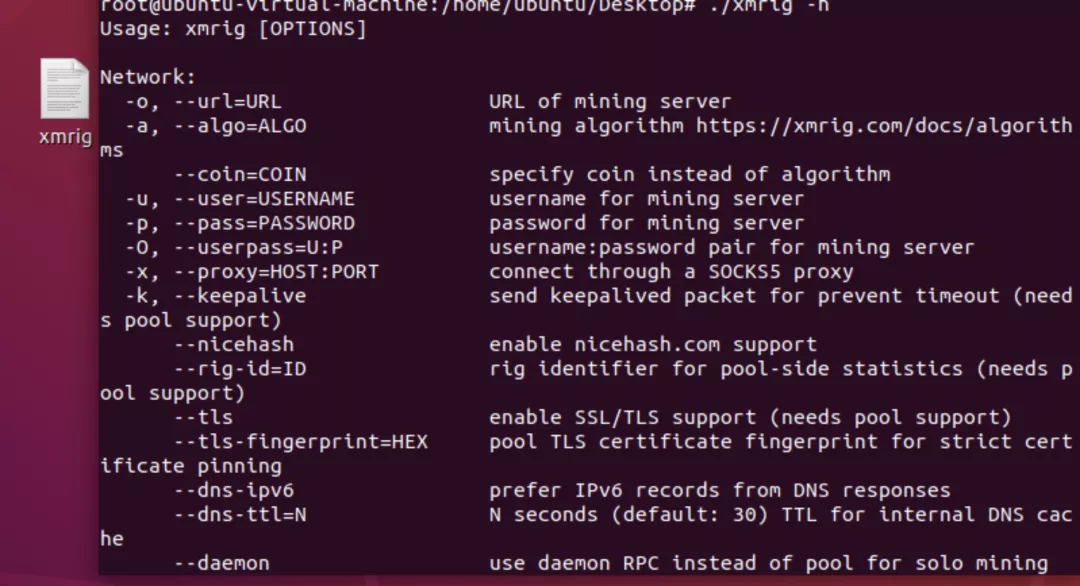

接着,把xmrig 木马拿到本地虚拟机进行分析,发现该木马是门罗币挖矿木马,它可以指定url进行挖矿、后台运行挖矿程序、以及指定钱包地址等方式进行挖矿活动 。

接着,把xmrig 木马拿到本地虚拟机进行分析,发现该木马是门罗币挖矿木马,它可以指定url进行挖矿、后台运行挖矿程序、以及指定钱包地址等方式进行挖矿活动 。

3.1 处置建议

1、自查 GitLab 是否在下面涉及到的版本,若是,请自行升级 GitLab 版本。 本次漏洞影响的 GitLab版本: (1)无序列表11.9 <= GitLab(CE/EE)< 13.8.8 (2)无序列表13.9 <= GitLab(CE/EE)< 13.9.6 (3)无序列表13.10 <= GitLab(CE/EE)< 13.10.3 GitLab 相关源 https://mirrors.tuna.tsinghua.edu.cn/gitlab-ce/yum/el7/ ; 2、GitLab密码使用高强度密码,切勿使用弱口令,防止黑客暴力破解。

4. 总结与思考

4.1 事件总结

本次事件是通过免费社区蜜罐HFish、OneEDR在收集终端的进程、网络、文件等系统行为发现的,通过OneEDR的智能关联功能,可了解到安全事件的上下文以及主机、账号、进程等信息,通过“进程链”快速掌握事件的影响范围以及事件的概括,从而精准溯源。 HFish是一款基于 Golang 开发的社区免费蜜罐,可提供多种网络服务和Web应用模拟。 OneEDR是一款专注于主机入侵检测的新型终端防护平台,通过利用威胁情报、行为分析、智能事件聚合、机器学习等技术手段,实现对主机入侵的精准发现,发现已知与未知的威胁。充分利用ATT&CK对攻击全链路进行多点布控,全面发现入侵行为的蛛丝马迹。

4.2 事件思考

1.随着近几年5G物联网的迅速发展,物联网设备数量呈几何增长,物联网设备已经成为主要的攻击目标。

2.随着物联网设备的不断增多,使用SSH 暴力破解攻击会也越来越多,这会让僵尸网络迅速增加自己的bot;与此同时,黑客租用的是国外匿名廉价的VPS,它不但成本低,而且溯源难度较高,所以,以后僵尸网络只会越来越多。

3.目前的IOT僵尸网络以 DDoS 和 挖矿的木马为主。

原文内容参考https://hfish.io/#/

原文内容参考https://hfish.io/#/