关于 “Chrome 修改对未设置 SameSite 的 cookie,视作 SameSite:Lax 处理的变更” 的问题,目前看,最妥善的解决方案还是按照规矩办事儿,目前 Chrome 是行动最快的,而 FireFox 和 Edge 也在积极跟进,持支持态度。

影响范围:

如果你的项目中有如下跨域场景:

- 跨域的 ajax 请求;

- 跨域嵌入的 iframe;

- 跨域的图片资源请求;

- 跨域的 POST FORM 表单;

如果存在这类跨域场景,且在服务端接收请求的时候,需要使用流量中的 cookie,则需要注意:这个 cookie 在设置的时候,是否明确有: SameSite:None; Secure 这两个属性。如果没有的话,就会受到此策略影响。

例子:

在 a.com 的页面中,加载 b.com 的 iframe,且希望 iframe 请求的流量中,携带 b.com 的 cookie,用其中的 login_token 作为登录凭证。

+------------------+ +-----------------+

| a.com | | b.com |

| +------------+ | cookie: | |

| | | | login_token | |

| | <iframe> +----------x-----------> |

| | | | | |

| +------------+ | | |

+------------------+ +-----------------+

+----------------------------------------------------------+

| Set-Cookie: login_token=x.xxxxxx; path=/; domain=b.com |

+----------------------------------------------------------+ 如果此 token 的 cookie 在设置的时候,未指明 SameSite:None; Secure 这两个属性,如:

set-cookie: login_token=x.xxxxxx; path=/; domain=b.com 则实际请求中,不会携带 login_token 这条 cookie,因此,iframe 实际处于未登录状态。

其他场景,如 Ajax,与此同理。

变更:

在旧策略中,当 set-cookie 时不显式声明 SameSite 时(或只声明 SameSite,未使用 Secure 时),浏览器会自动视为 SameSite:None,即不限制 cookie。此时上面场景中的 cookie 是可以正常发送的。

在新策略中,如上场景,会视为 SameSite:Lax,即只有在特定情况下,才会携带 cookie。上面场景中的 iframe 的请求中,不会携带 cookie。

解决

最正当的解决方法,就是在对需要跨域发送的 cookie 进行 set-cookie 的时候,显式声明 SameSite:None; Secure 属性,如:

set-cookie: ck01=vl01; Path=/; Secure; SameSite=None 通过此种方法,允许 cookie 随跨域流量发送。

否则,只能通过调整域、以及携带参数的方式解决。

临时的解决方案,可以暂时让出现问题的浏览器,通过设置解决,方式如下:

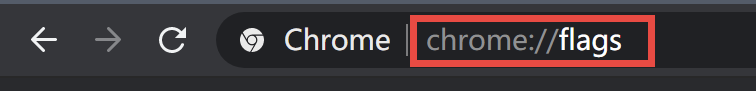

- 在 chrome 地址栏输入

chrome://flags

1.png

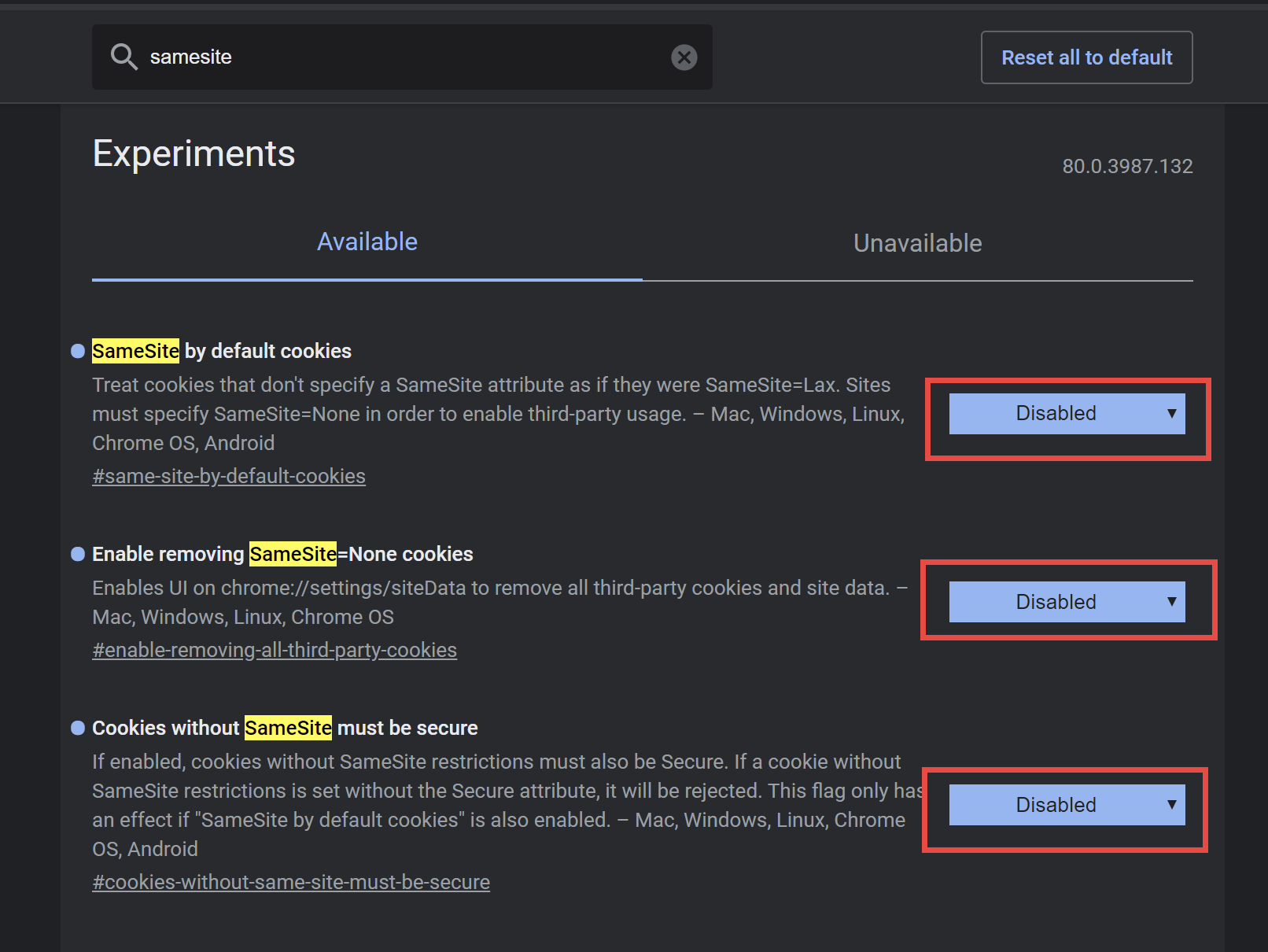

- 在配置项中,搜索

samesite

2.png

- 将以下几项,设置为

disabled

3.png

- 重启浏览器

相关资料

SameSite 属性介绍:

https://developer.mozilla.org/zh-CN/docs/Web/HTTP/Cookies#SameSite_Cookies关于 SameSite 机制的介绍:

https://web.dev/samesite-cookies-explained/

https://web.dev/samesite-cookie-recipes/chrome 关于更换 SameSite 策略的文章:

https://blog.chromium.org/2019/10/developers-get-ready-for-new.html测试 SameSite 特性的网站:

https://samesite-sandbox.glitch.me/

本文转自 https://www.jianshu.com/p/76d026cc4dd7,如有侵权,请联系删除。