vault是一个服务器密码及证书管理工具

vault的使用场景

(1) 作为集中存储各个服务器账号密码的服务器。目前我们有服务器需要访问到有密码的后端的时候,有几种方案:

- export到环境变量

- 写死到代码里面

- 上线的时候使用自动化工具对变量进行替换

第一种方案带来的问题是使用麻烦,后两种方案带来的问题是维护和变更麻烦。比如DB密码泄露,需要修改密码,首先DBA修改密码,然后通知到应用,应用再做代码上的变更。如果使用vault的话,DBA只要在vault上面修改好密码之后通知应用重新从vault拉取最新密码就行了。

(2)为每一个操作单位动态分配账号

比如过去我们想要对某些敏感操作进行审计,但是由于生成账号比较麻烦,所以存在公用账号的情况。vault支持为某些后端动态生成账号的功能,比如SQL,当某个应用向vault请求账号密码的时候,vault能够为每次请求生成一个独一无二的SQL账号密码。

(3) 作为证书服务器

vault能够作为CA服务器,根据请求信息自动颁发证书。并且提供在线CA和CRL的功能。不过目前只能在vault里面新生成ROOT-CA,不能导入原有的ROOT-CA。

(4)作为OAUTH服务器

vault支持多种认证后端,比如github、kubernetes、账号密码等等。vault能够将这些账号关联成一个用户,在用户认证之后返回一个token供用户使用。

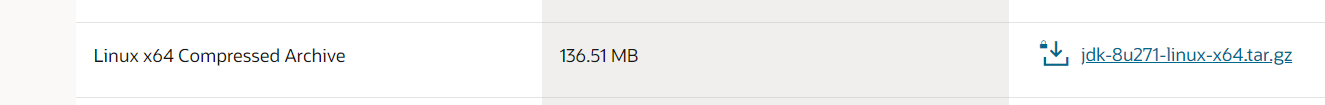

# 下载 vault wget https://releases.hashicorp.com/vault/0.9.1/vault_0.9.1_linux_amd64.zip

unzip vault_0.9.1_linux_amd64.zip

# 安装vault

cat >/vault/vault.conf <<EOF

backend "file" {

path = "/home/finance/App/vault/data"

}

listener "tcp" {

address = "0.0.0.0:8200"

tls_disable = 1

}

disable_mlock = true

EOF

# 将vault地址写入环境变量

echo "export VAULT_ADDR=http://127.0.0.1:8200" >> /etc/profile

source /etc/profile

# 启动vault

nohub ./vault server -config ./vault.conf &

# 我们能看到vault自动监听在了127.0.0.1:8200,并自动为我们生成了unseal-key以及root-token # 启封 vault,在使用vault之前首先要对vault进行启封,才能对vault进行后续操作。使用上面生成的uneal-key, vault unseal 0Gg1yc/qY2W3f82DnxcZTEjdvMuxpjOV5nzNnVrMy4U= # 认证,使用上面的Root Token vault auth eb45cfe5-9cca-3b23-5416-49f2febeb59c