很多时候,我们为了安全,会对存储的信息,进行转义,过滤等处理,这样带来的坏处是,破坏原始的数据,而且转义会占用多余的空间.

本人使用JFinal框架,开始考虑过全局设置过滤器,有的不需要的也会转义,不是很友好~

后来发现这边文章http://www.iteye.com/topic/1123423 ,通过Beetl来处理XSS这一类的问题

首先,自定义一个格式化类XSSDefenseFormat.java

import org.apache.commons.lang.StringEscapeUtils;

import org.beetl.core.Format;

import org.owasp.validator.html.*;

/**

* Created by yinjun622 on 14-8-11.

*/

public class XSSDefenseFormat implements Format {

@Override

public Object format(Object data, String pattern) {

if (null == data) {

return null;

} else {

try {

Policy policy = Policy.getInstance(PathKit.getRootClassPath()+"/antisamy.xml"); //antisamy.xml采用官方给出的ebay的模板

AntiSamy as = new AntiSamy(policy);

String content = (String) data;

if ("escape".equals(pattern)) {

content = StringEscapeUtils.escapeHtml(content);

}

// clean content

CleanResults cr = as.scan(content);

content = cr.getCleanHTML();

return content;

} catch (ScanException e) {

return "系统错误";

} catch (PolicyException e) {

return "系统错误";

}

}

}

}

antisamy.xml文件地址:

http://git.oschina.net/yinjun622/JFinal-Shiro-JDBC-Demo/blob/master/antisamy.xml

然后注册该格式化

groupTemplate.registerFormat("xss", new XSSDefenseFormat());

最后针对需要的地方,进行xss处理,默认是不对html进行转义输出的,因为在使用副编辑器后,会带用html,转义的话页面显示需要处理,所以默认不转义.

${a.name, xss}

如果输出的html需要转义那么使用:

${a.name, xss="escape"}

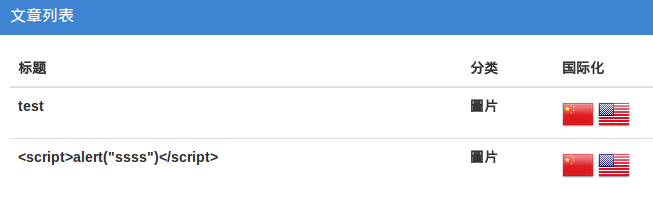

使用结果不再弹出alert提示

可以根据自己实际需求,自定义一些其他方法.