↑ 关注 + 星标 ~ 从此不迷路,后台回复【Windows】送你Windows学习资料

笔者在IT运维行业多年,刚开始在乙方从事IT系统集成项目,后来一直在甲方从事IT运维至今。

在乙方工作时经常遇到客户挖的坑,如AD用户删除怎么恢复?我公司只有一台AD挂了怎么办?笔者发现这些问题其实都是设计不合理造成的,说白了客户IT工程师AD知识不扎实,不知道怎么来规避这些问题。

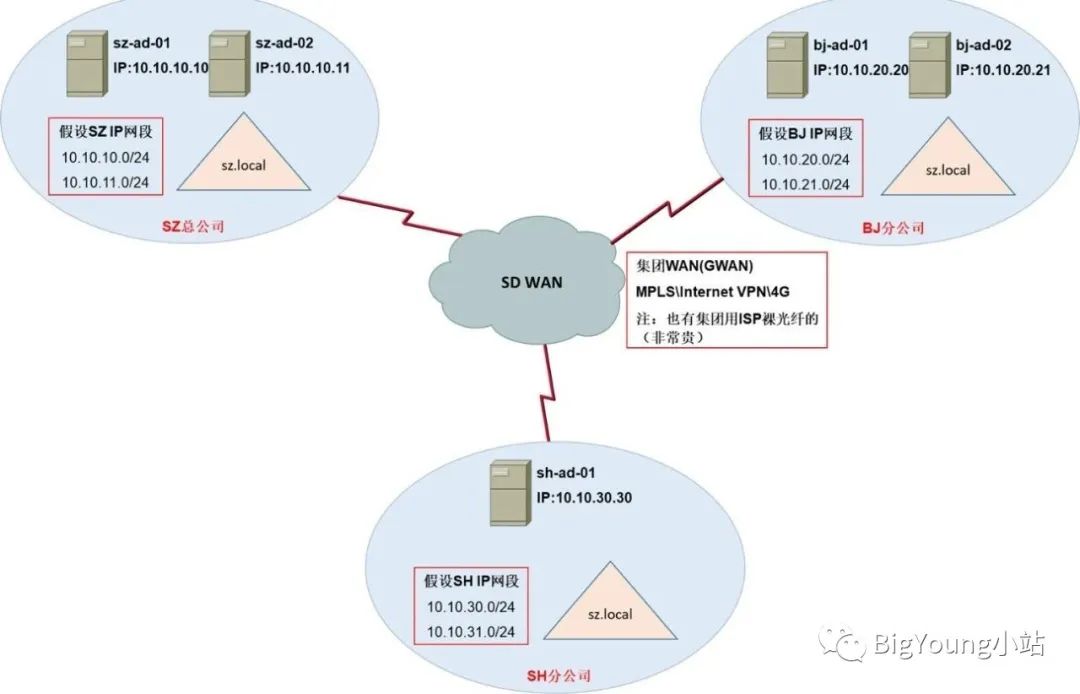

A架构

分布式额外域部署场景

这种AD部署架构是集团公司用得最多的方案,以下我的TOP只是模拟环境,其实与真实部署方法是一样的,比如日本500强集团常用的架构如下:

日本东京总部数据中心2台AD:负责本国AD所有业务,如果有工厂的地区会在各自机房部署12台AD。中国区上海数据中心2台AD:负责中国区所有Office办公AD业务,如果深圳及其他城市有大工厂会在各自机房部署12台AD。其他国家也是一样的部署方式。

这种采用主域控与额外域的部署方式,所有域服务器都可以是GC,所有域服务器都有相同的权利,FSMO可以分布在任何一台域服务器上,这种架构都是总部IT专门负责管理,委派给其他地区分公司IT有部分AD的权限,建议最多部署不要超过10个AD服务器。

优点:

1.各据点公司用户访问各自据点域服务器进行登录及相关用户验证,起到了负载均衡的作用;

2.如果FSMO角色所在域服务器故障,可轻松转移或抢占FSMO到其他域服务器即可,可用性高;

3.用户登录及各系统通过AD验证非常快,都是通过各公司AD验证。

4.减少通过集团WAN链接的复制流量

5.支持较多的AD用户和计算机数量

缺点:

部署成本较高(有业务需的国家需要部署数据机房)

8c1466e3ec9da2973fac400b4b9fac80.jpg

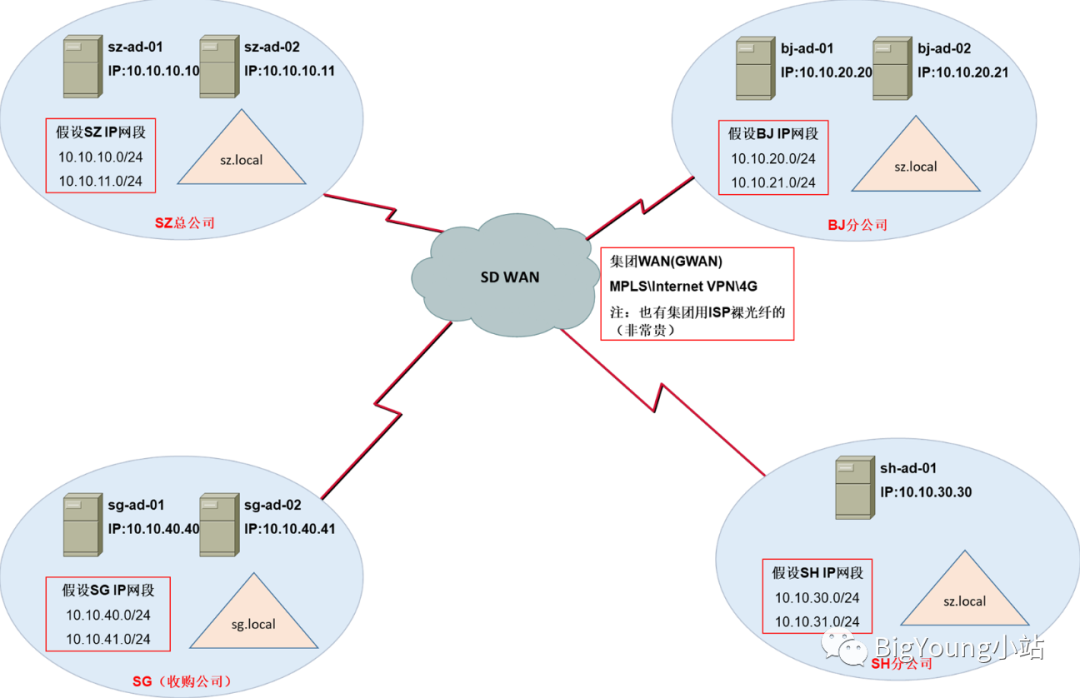

B架构

收购公司的AD接管方案

这种架构其实也不算原始规划架构 ,是集团公司收购其它公司的情况下、被收购公司AD正常保留使用的方案,收购后原来PC管理方法基本是没变化的,PC还是加入以前的域,如果被收购公司域废除把PC切换到现有公司域,所有用户的PC用户环境需要重新设定非常繁琐,这显然没有必要,可能就邮件暂时需要变更而已。

这种情况会导致资源互相访问时需要验证带来很大麻烦,被收购公司用户访问公司相关业务需要用户认证的问题,那么怎么解决这个问题呢,如题就是不同域设定信任即可解决这个问题。

优点:

1.设置信任后就解决了验证的问题,公司的资源可以授权给收购公司AD的用户访问,同时被收购公司的资源也可以授给公司相应的AD用户权限,即可轻松访问相应的资源;

2.不用大动干戈把被收购公司域废除,收购公司PC照常加入现公司域服务器即可,节省超多时间和麻烦事,如果切换域公司用户数成千上万用户,用户环境问题头都大了,因为有些用户环境很复杂、用了很多特殊软件改变用户环境就需要重新部署非常麻烦 ;

3.不用改变收购公司用户账号和密码,用户登录使用电脑的方式和习惯等不用改变,节少了很多培训时间。

缺点:

就是公司AD域名不统一而已,除了这个没有什么太多的缺点,还有就是多了一个域需要管理、IT工作量有所增加而已。

30b9391919178a01baccade3a8c6a223.png

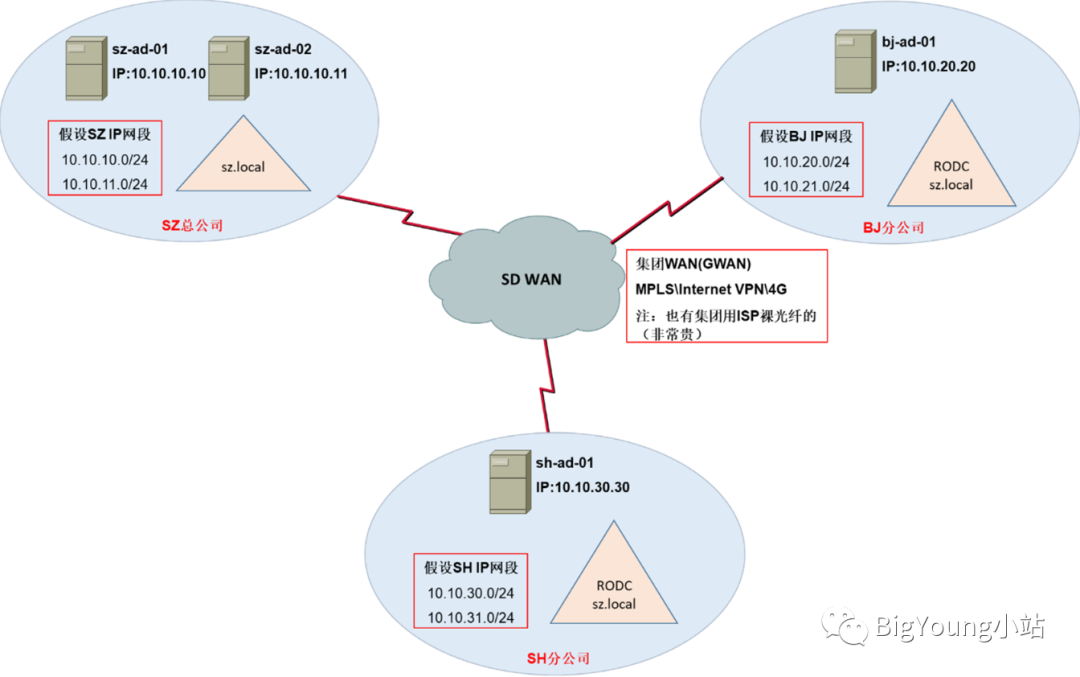

C架构

RODC部署场景

在物理安全性不足的位置上,建议使用部署只读域控制器(RODC)。除帐户密码之外,RODC 保留可写域控制器包含的所有 Active Directory 对象和属性。但是,不能对存储在 RODC 上的数据库进行更改。必须在可写域控制器上进行更改,然后将其复制回 RODC。

设计 RODC 主要是为了在分支机构环境中部署。分支机构通常用户相对较少,物理安全性差,连接集团公司网络带宽也相对较低,分支机构人员不懂IT。

优点:

1.对分公司机房物理安全性差和用户少的环境部署,比较高的安全性,;

2.分公司用户更快的登录速度 ;

3.更有效的访问网上的资源;

缺点:

如果分公司AD用户很多的情况不太适合。

44d34fc10b6a1c8929de3efe6ce80cda.png

D架构

父域与子域架构

这种架构用在集团公司之间各自管理子域的方式管理,各分公司部署子域模式,PC加入各公司子域即可,父域和子域是可传递的,权限授权也很方便。

优点:

1.公司的资源授权也是很方便,父域和子域之间自动建立传递关系

2.父域和子域管理不互相干扰

3.支持管理AD用户及计算机数量比较大

缺点:

成本相对较高,管理相对复杂,显得没有必要。

eff47131eb88f69df082af72730fe5ce.png

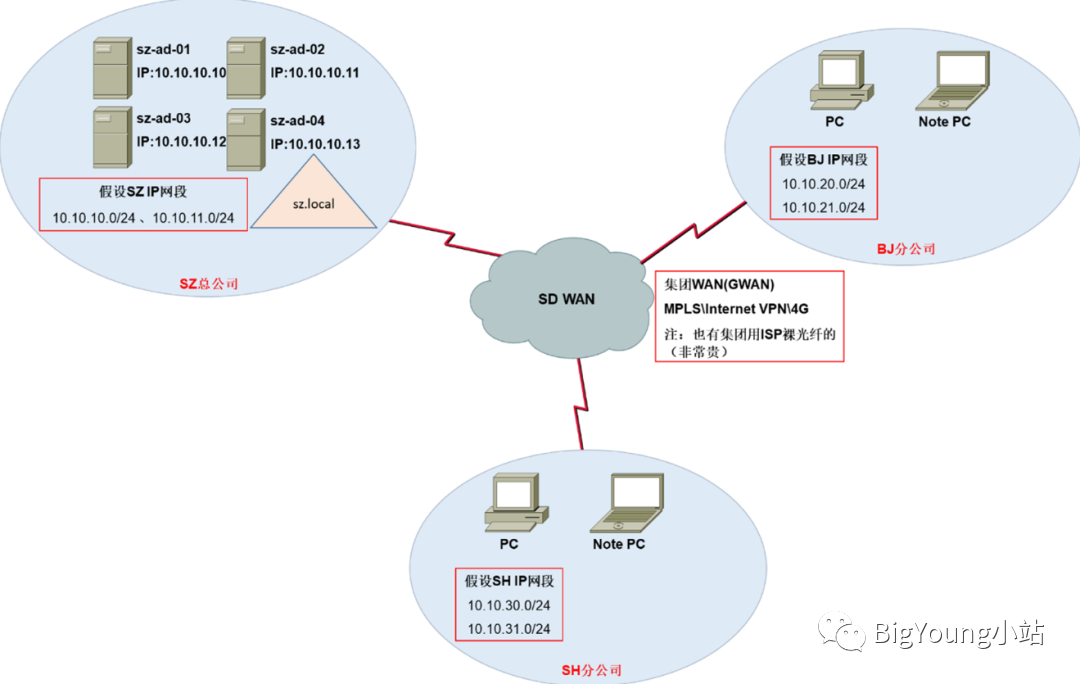

E架构

集中式额外域部署场景

这种AD部署架构也有很多公司在用这种方案,其实与A架的AD部署方法是一样,这种架构各分公司之间网络质量比较好,在总部构筑私有云、虚拟化数据中心的方式,各分公司可以不用建数据机房。

描述:这种架构主要是采用主域控与额外域的部署方式,所有域服务器都可以是GC,所有域服务器都有相同的权利,FSMO可以分布在任何一台域服务器上,这种架构都是总部IT专门负责管理,也可以委派给其他地区分公司IT有部分管理AD OU的权限。

优点:

1.各公司单独预算结算时,各分公司付费的方式申请AD用户用的最多的架构方式;

2.成本更低,不用在各公司机房部署AD服务器,因为在总部都是私有云或虚拟部署、服务器的RTO和RPO时间能>做到更低,这在分公司做到这种要求成本很高的。

3.各据点公司用户访问各自域服务器进行登录验证相关AD业务,起到行负载均衡的作用;

4.如果FSMO角色所在域服务器故障,可轻松转移或抢占FSMO到其他域服务器即可;

5.降低了管理复杂性

缺点:

如果公司到AD服务器网络质量不好,PC首次加域或登域可能会比较慢,策略有可能会延时,这些都是可以解决的,集团网络带宽这些问题都可以很好解决。

f8a1fdbe81be56fb434ff62ccbbac82e.png

以上是最常见5种AD架构设计方案。

免费福利

1

2

3

猜你喜欢

1. Windows AD日志分析平台WatchAD安装教程

2. Windows Server 2012 R2怎么添加Windows Server Backup 功能

帮帮我,就点一下👇👇👇

帮帮我,就点一下👇👇👇

本文分享自微信公众号 - BigYoung小站(bigyoungs)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。