公众号关注

“

杰哥的IT之旅

”,

选择“

星标

”,

重磅干货,第一

时间送达!

整理 | 王晓曼

出品 | 程序人生 (ID:coder _life)

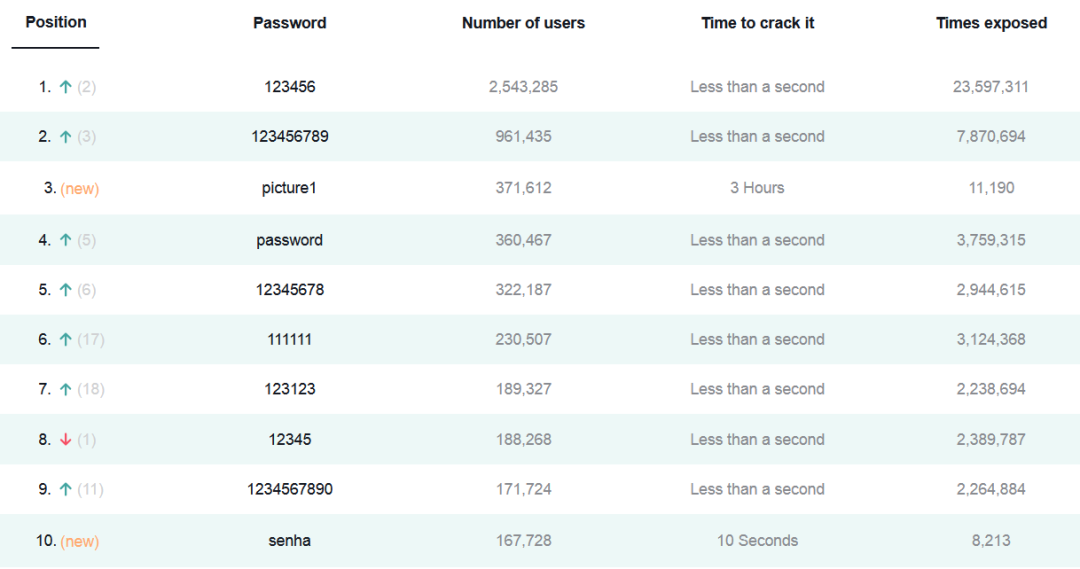

11月19日,网络安全公司 NordPass 在对近2.757亿个密码进行审查后,统计公布了2020年最常用密码TOP200名单。

其中,“123456”位居榜首,有近250万人使用,而在去年,该密码排名第二,据NordPass统计,该密码已经被破解了超过2350万次。

从榜单来看,前十名密码依次是:123456,123456789,picture1,password,12345678,111111,123123,12345,1234567890,senha。

其中,位居其三的picture1和位居其十的senha(在葡萄牙语中是密码的意思)均是今年新上榜的密码。

据悉,前十名的密码可以在10秒甚至更短的时间内被破解,而位居其三新上榜的“picture1”则可以在3小时内被破解。

可以说,这200个密码是2020年最烂的密码,不少网友纷纷表示已中招。

这些由简单的纯数字加字母,或键盘上的临近字母组合及姓名缩写等均属于“弱密码”范畴。每年都会有很多企业或个人因密码设置过于简单导致自身权益受损,个人隐私和身份信息被冒用。

不少用户为了使用方便,简单易记,且用户隐私意识和数据安全意识不够强等,总爱设置相同的用户名和密码,而一旦这些数据被泄漏后,不法分子便可以利用已破解的数据在其它网站上获取大量用户隐私数据。

针对这一情况,NordPass 也给出了一些建议:

1、创建密码时要避免使用字典单词、数字组合或相邻键盘组合的字符串。例如,password、qwerty或123456都是很糟糕的密码,因为它们太容易被破解。

2、不要使用重复的字符,比如aaaa或123abc,并且最好不要选择那些并非机密的个人信息作为密码,比如你的电话号码、出生日期或姓名。

3、切勿在多个帐户之间重复使用密码,为每个帐户创建一个独特的、尽量长(不要少于12个字符)的密码,最好使用大小写字母、数字和符号的混合,可以显著降低密码被破解的风险。

4、确保至少每90天更换一次密码。要创建复杂、可靠的密码,可以考虑使用密码生成器。

关于密码的设置,之前小编也发过网友们的锦囊妙计:

一、密码设置

古诗词版:

ppnn13%dkstFeb.1st,聘聘袅袅十三余,豆蔻梢头二月初

RMdkwtg.TH19XCF,人面不知何处去,桃花依旧笑春风

hold?fish:palm,鱼和熊掌不可兼得

绕口令:

cptbtptpbcptdtptp,吃葡萄不吐葡萄皮不吃葡萄倒吐葡萄皮

国粹版:

东南西北发白板红中缩写,“!”意为胡了

当然,还有脱氧核糖核苷酸化学式也是不错的选择。

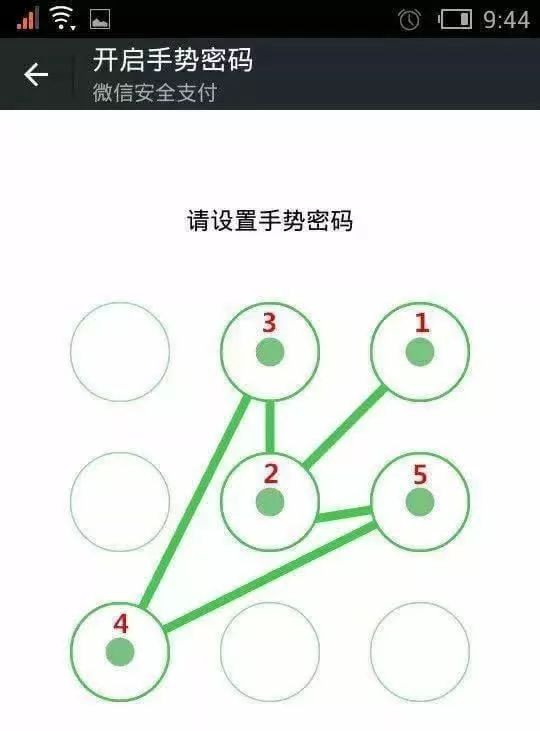

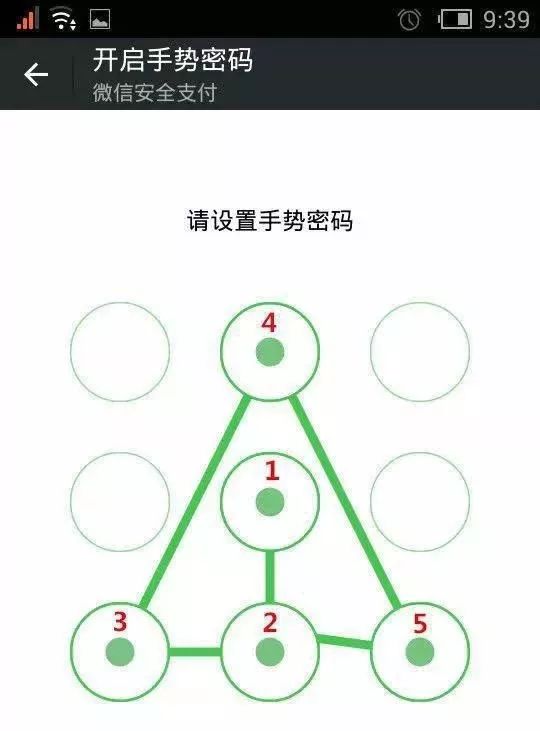

二、复杂手势设置:

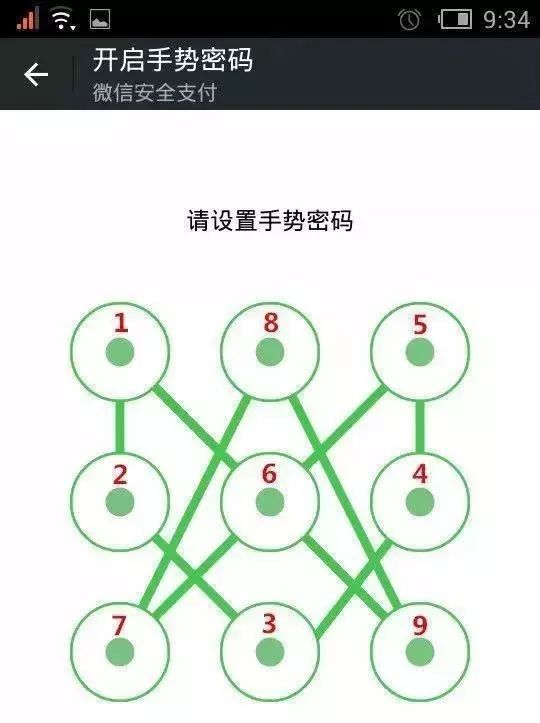

1、后羿射日:

2、鲁班锁:

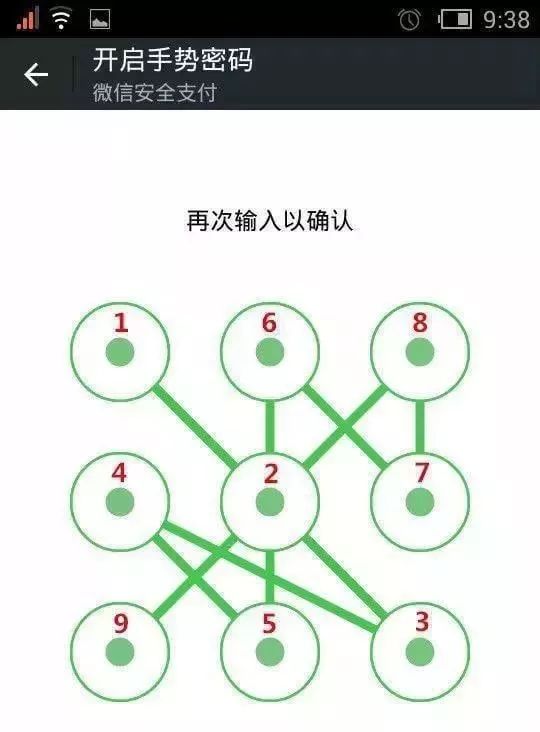

3、诸葛连弩

4、磁暴线圈

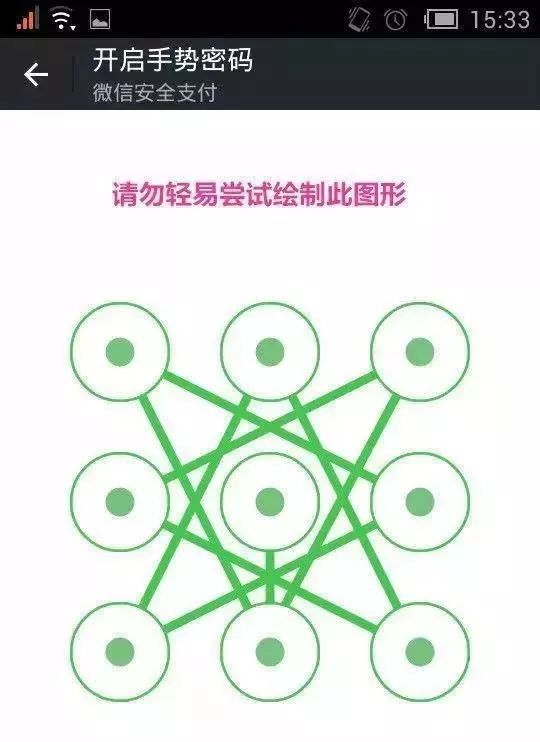

5、南海莲花

你是如何设置密码的?欢迎留言讨论交流。

参考链接:

https://mp.weixin.qq.com/s/70y35OPSsHvPxTrbdfV5tA

http://www.sohu.com/a/16127657\_115380

**如果您觉得这篇文章对您有点用的话,麻烦您为本文来个四连:转发分享、点赞、点在看、留言,因为这将是我写作与分享更多优质文章的最强动力!**

本公众号全部博文已整理成一个目录,请在公众号后台回复「

`m`」获取!

**推荐阅读:**

1、

[18 张图解支付宝钱包系统架构!](https://www.oschina.net/action/GoToLink?url=https%3A%2F%2Fmp.weixin.qq.com%2Fs%3F__biz%3DMzAwMjg1NjY3Nw%3D%3D%26mid%3D2247501477%26idx%3D1%26sn%3Df7173b1a4aa1904315f00e9e868e2826%26scene%3D21%23wechat_redirect)

2、 Ubuntu被曝严重漏洞:切换系统语言+输入几行命令,就能获取root权限

4、 常用的 Git 命令清单

关注微信公众号「

**杰哥的IT之旅**」,后台回复「

**1024**」查看更多内容,回复「

**加群**」

**备注:地区-职业方向-昵称** 即可加入读者交流群。

==============================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================

点个[在看],是对杰哥最大的支持!

本文分享自微信公众号 - 杰哥的IT之旅(Jake_Internet)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。