一、目标

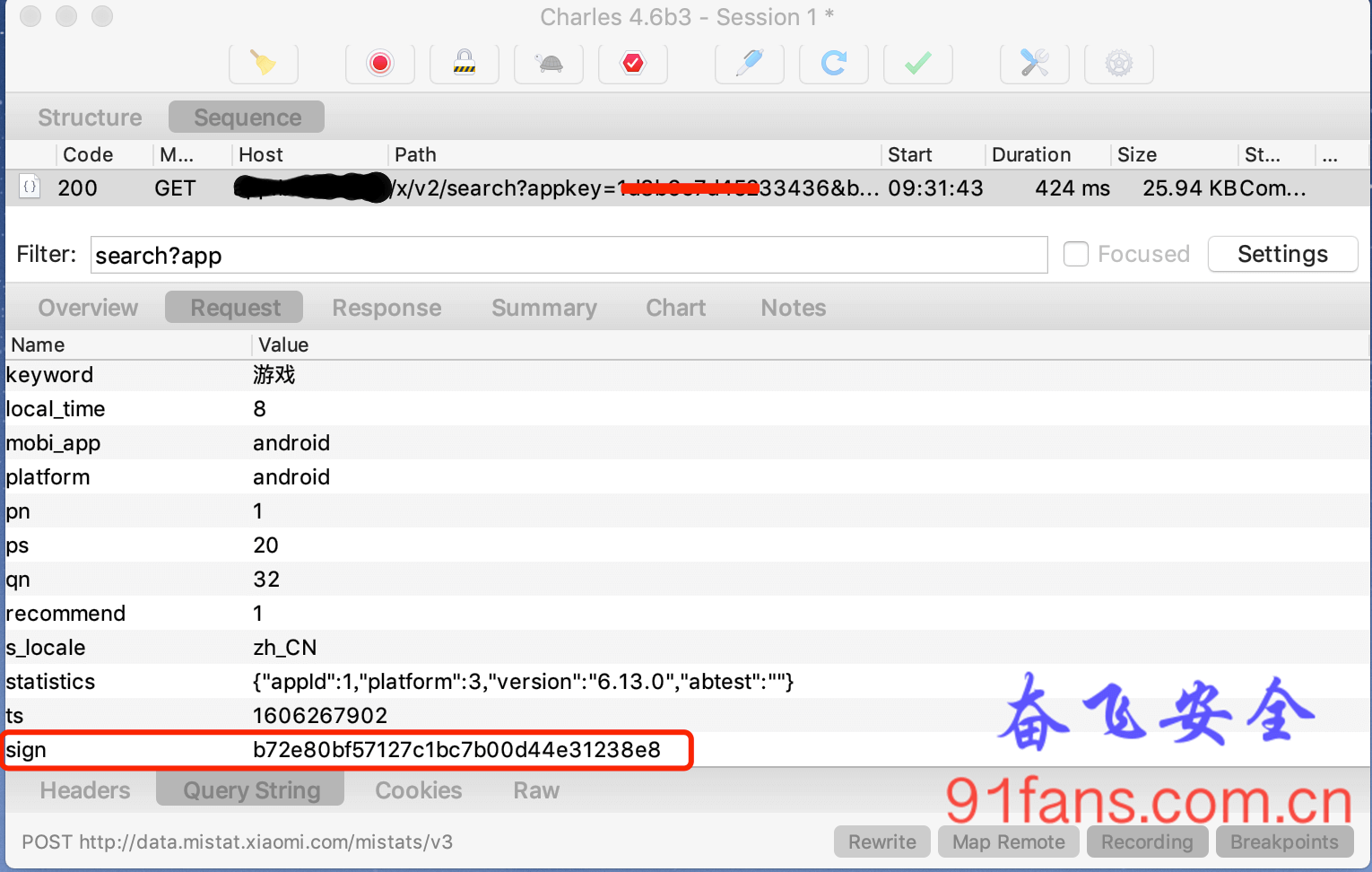

Android下用frida来做rpc调用计算签名,我们已经玩的很熟练了。

今天介绍在IOS下的玩法。要点如下:

- 参数类型确认

- NSDictionary NSArray等ObjectC对象的构造和复制

- ObjectC 类方法和对象方法的调用

- 附送福利, ObjectC的nil 参数如何构造

二、步骤

参考Android下的玩法

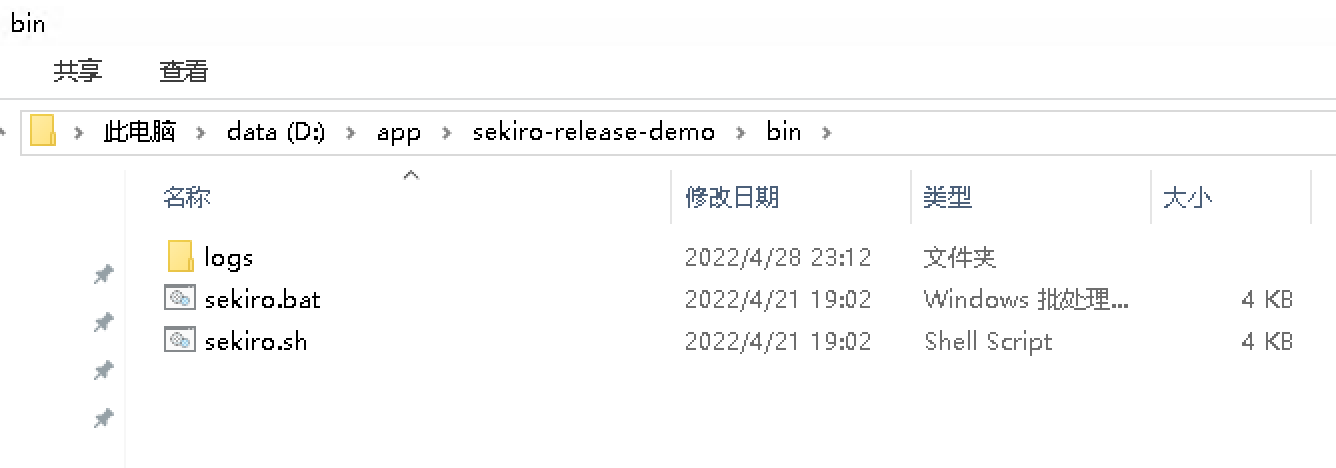

参照 [某段子App协议分析(三)] 我们把frida RPC的框架先搭一下,这块的套路是一样的,

- Flask启动一个web服务

- 脚本暴露一个接口出来给Python调用

app = Flask(__name__)

@app.route('/getSignFromJni', methods=['GET'])

def getSignFromJni():

global gScript

body = "{\"api-version\":\"1.1.0\"}"

client = "apple"

clientVersion = "10.0.1"

functionId = "xview2Config"

openudid = "078593ee2fda3d54aae5879cb841b2faa62a4985"

res = gScript.exports.callsign(body,client,clientVersion,functionId,openudid)

return res处于演示目的,我们这里创建一个GET接口,参数写死。实际应用的时候可以创建个POST接口,把参数传进来。

rpc.exports = {

callsign : callSignFun

};脚本里面暴露一个callsign函数供Python调用。

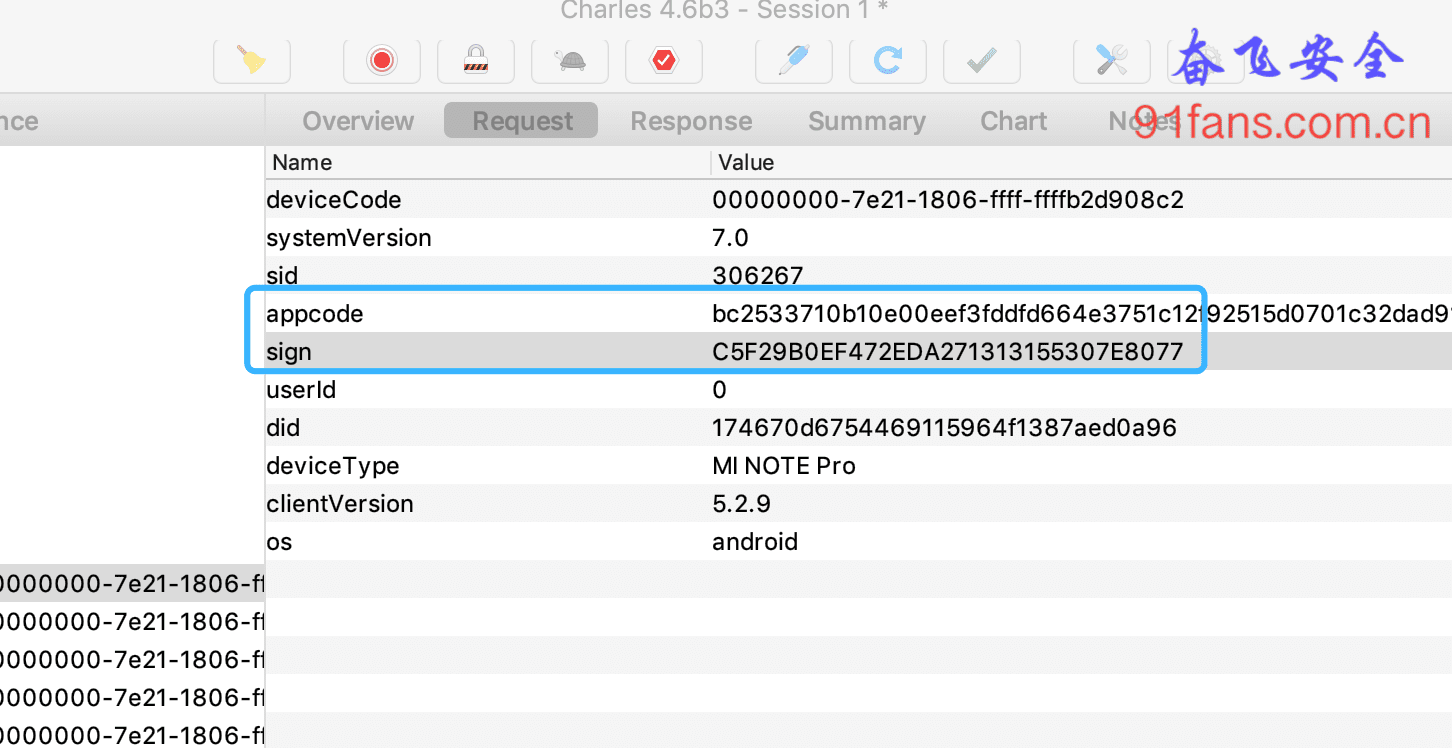

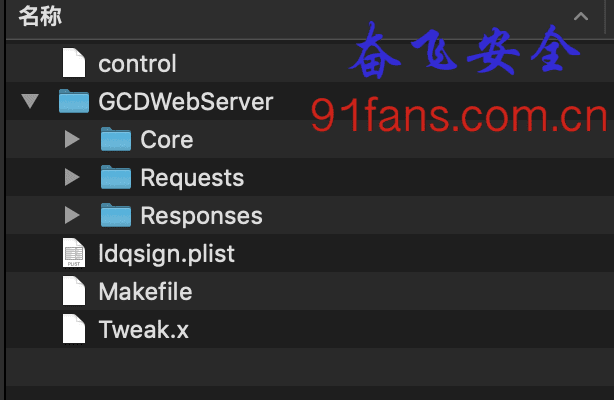

参数类型确认

上篇文章中我们已经定位到了 +[XXSignService getSignWithDic:keys:], 他有两个参数,只需要在 IDA中 查看下这个函数被谁调用了,就可以看到入参的类型了。 查看交叉引用还是上次教的 X 大法 。

打开 IDA, 一脸懵逼, 昨天忘保存了,昨天忘保存了,忘保存了......

你知不知道昨天IDA嚼了一上午才搞定。难道还要来嚼一上午???

换个玩法吧,反正我们已经定位了,用Frida打印下参数类型试试。

onEnter: function(args) {

var receiver = new ObjC.Object(args[0]);

var message1 = ObjC.Object(args[2]);

var message2 = ObjC.Object(args[3]);

console.log('msg1=' + message1.toString() + ",type: "+ message1.$className);

console.log('msg2=' + message2.toString() + ",type: "+ message2.$className);

},我就知道frida不会让我们失望

msg1={

body = "{\"channel\":1,\"fQueryStamp\":\"1622690375496\"}";

client = apple;

clientVersion = "10.0.1";

functionId = bubbleComponent;

openudid = 078593ee2fda3d54aae5879cb841b2faa62a4985;

},type: __NSDictionaryI

msg2=(

functionId,

body,

openudid,

client,

clientVersion

),type: __NSArrayI参数1的类型是 NSDictionary,参数2是个字符串数组 NSArray

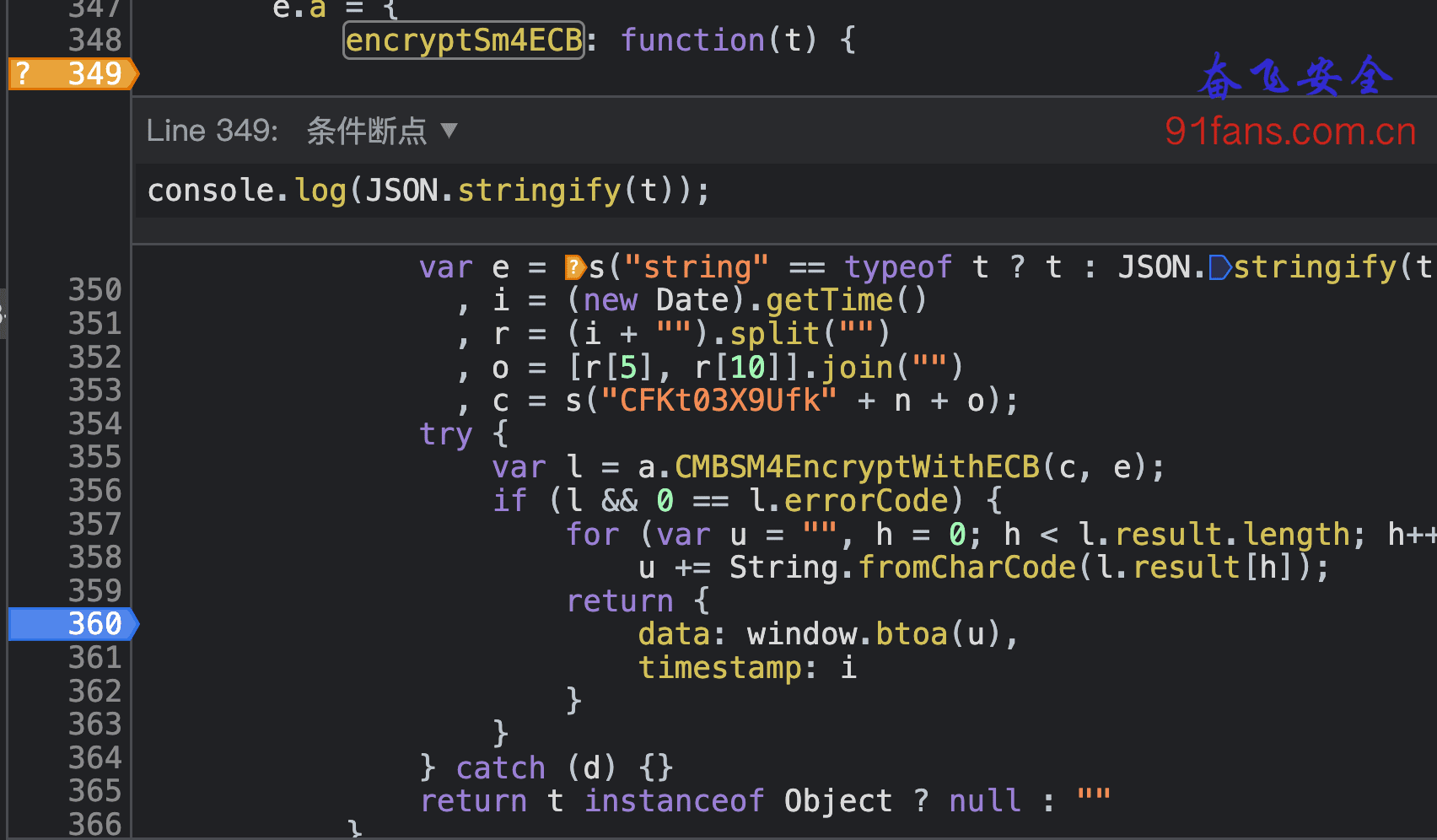

构造NSDictionary和NSArray

毕竟我们没搞过ObjectC,只好面向谷哥编程了,

TIP: 由于我们要初始化一些数据,所以这里使用 NSMutableDictionary 来实现, 至于 NSDictionary和NSMutableDictionary的区别,请自行谷歌

NSMutableDictionary *dict = [[NSMutableDictionary alloc] init];

id objc = nil;

[dict setObject:objc forKey:@"objc"];这段代码翻译成frida的js实现如下:

var param_dict = ObjC.classes.NSMutableDictionary.alloc().init();

param_dict.setObject_forKey_(body,"body");那 NSArray呢? 继续谷哥

NSArray *arr3 = [NSArray arrayWithObjects:@"one",@"two",@1, nil];再翻译一把

var NSArray = ObjC.classes.NSArray;

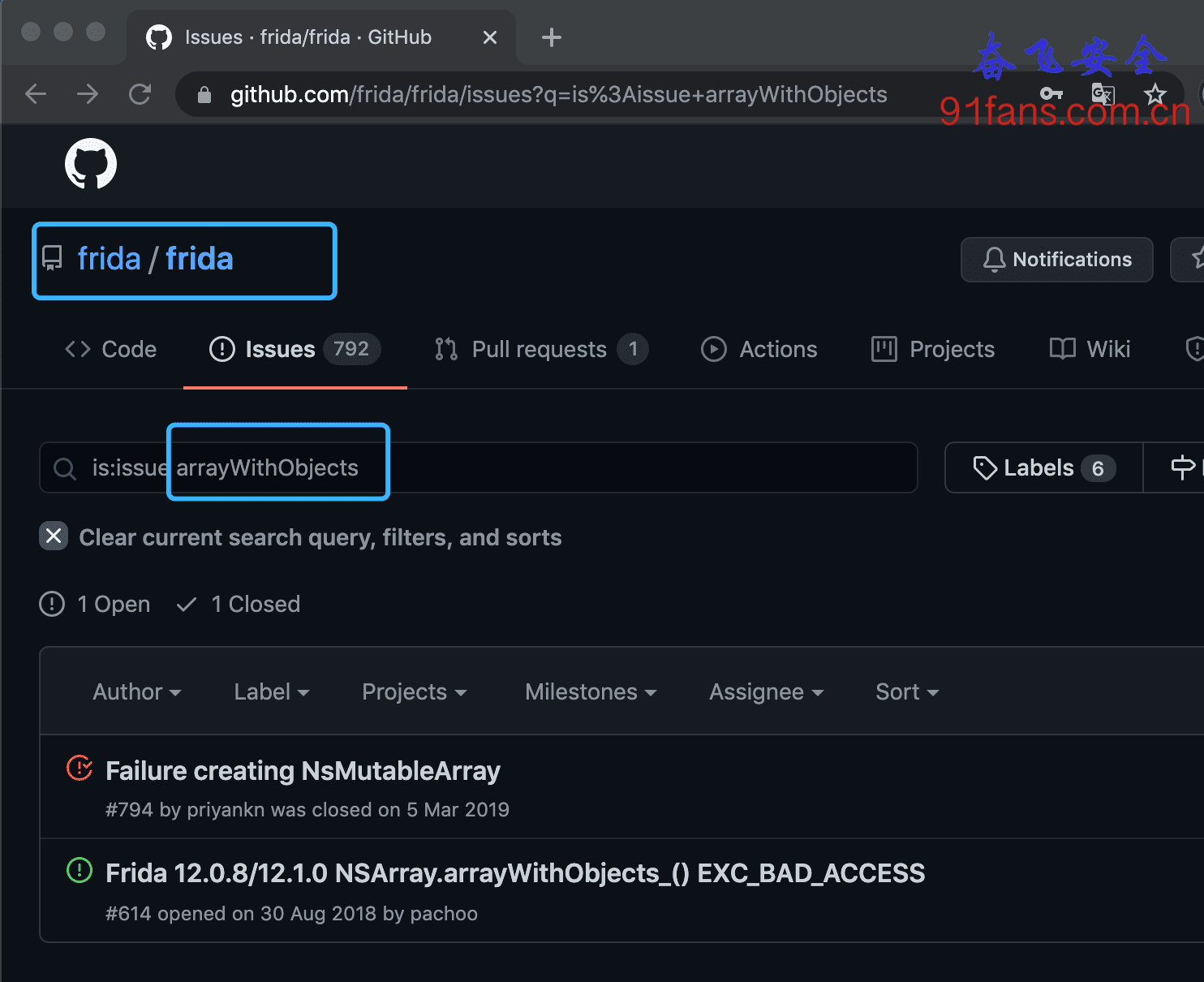

var param_Key_Array = NSArray.arrayWithObjects_(sBody,sClient,sClientVersion,sFunctionId,sOpenudid);悲催的是,这行代码跑不过去, 这下谷哥也不灵了,去大胡子的github看看

TIP: 遇到frida的问题,不要着急,去大胡子的github搜搜,可能有惊喜。

吾道不孤,同道还是比较多的,遇到的问题也一样,大胡子说你要在参数结尾加个 nil

但是这个nil怎么加也是个问题呀。 再搜搜 #nil# ,有个同道提供了一个方法, 搞起来。

var NSArray = ObjC.classes.NSArray;

var nil = ObjC.Object(ptr("0x0"));

var param_Key_Array = NSArray.arrayWithObjects_(sBody,sClient,sClientVersion,sFunctionId,sOpenudid,nil);结果还是不理想,跑到这里还是卡死了。

换条路吧。 我们试试 NSMutableArray

var param_Key_Array = ObjC.classes.NSMutableArray.arrayWithObject_(sBody);

param_Key_Array.addObject_(sClient);

param_Key_Array.addObject_(sClientVersion);

param_Key_Array.addObject_(sFunctionId);

param_Key_Array.addObject_(sOpenudid);太棒了,这么搞能实现

ObjectC 类方法的调用

getSignWithDic是一个类方法,类方法的调用很简单,名称后面加个下划线就可以调用了,ObjC.classes.XXSignService.getSignWithDic_(xxx) 就可以了。

不简单的是,getSignWithDic有两个参数,直接 getSignWithDic_(a1,a2)能不能行?

年轻人,太Native了。 多参数的调用是这样的:

var signRc = ObjC.classes.XXSignService.getSignWithDic_keys_(param_dict,param_Key_Array);完整的搞一下

function callSignFun(body,client,clientVersion,functionId,openudid){

var param_dict = ObjC.classes.NSMutableDictionary.alloc().init();

param_dict.setObject_forKey_(body,"body");

param_dict.setObject_forKey_(client,"client");

param_dict.setObject_forKey_(clientVersion,"clientVersion");

param_dict.setObject_forKey_(functionId,"functionId");

param_dict.setObject_forKey_(openudid,"openudid");

// console.log("==== 1");

var NSString = ObjC.classes.NSString;

var sBody = NSString.stringWithString_('body');

var sClient = NSString.stringWithString_('client');

var sClientVersion= NSString.stringWithString_('clientVersion');

var sFunctionId = NSString.stringWithString_('functionId');

var sOpenudid = NSString.stringWithString_('openudid');

var param_Key_Array = ObjC.classes.NSMutableArray.arrayWithObject_(sBody);

param_Key_Array.addObject_(sClient);

param_Key_Array.addObject_(sClientVersion);

param_Key_Array.addObject_(sFunctionId);

param_Key_Array.addObject_(sOpenudid);

// console.log("==== 2");

var signRc = ObjC.classes.XXSignService.getSignWithDic_keys_(param_dict,param_Key_Array);

return signRc.toString();

}

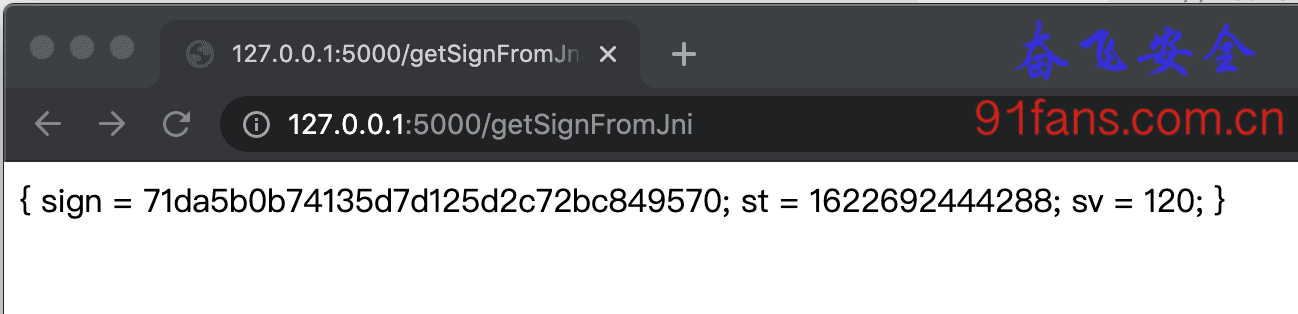

结果是有了,至于对不对,就留给大家去验证吧。

三、总结

及时保存是个好习惯。

正向编程经验对逆向工作有很大的帮助。

Frida是神器。ORZ。

我们最先衰老的不是容颜,是梦想。

我们最先衰老的不是容颜,是梦想。

TIP: 本文的目的只有一个就是学习更多的逆向技巧和思路,如果有人利用本文技术去进行非法商业获取利益带来的法律责任都是操作者自己承担,和本文以及作者没关系,本文涉及到的代码项目可以去 奋飞的朋友们 知识星球自取,欢迎加入知识星球一起学习探讨技术。有问题可以加我wx: fenfei331 讨论下。

关注微信公众号: 奋飞安全,最新技术干货实时推送