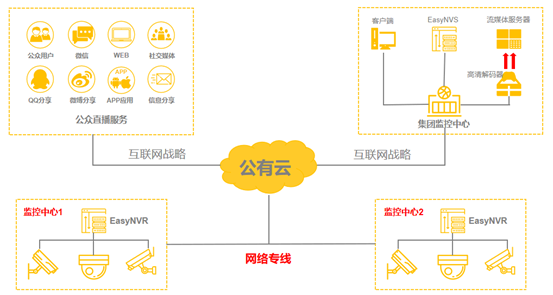

上一篇我们讲了TSINGSEE青犀视频平台EasyNVR内登陆鉴权的优化,通过优化登陆鉴权,我们可以抵御很多分发用户的攻击。在该问题优化完成后,我们模拟不法分子的攻击对EasyNVR的安全性进行了测试,EasyNVR已经达到了一个安全性很高的级别。

但是在这其中,我们发现系统允许多点认证,假设攻击者已经获取到某位用户的账号密码,则可利用该缺陷在该用户已登录且未知的情况下重复登录,操作用户账户。

这个问题可以说是多点认证一个通病,当初TSINGSEE青犀视频在对EasyNVR的认证机制设计的时候,为了让用户在不同终端都可以进行身份认证,就增加了这个认证。

建议在不影响业务的前提下,关键业务系统应禁止多点认证。当同一账号在其他地方登录时已登录的账号应退出会话,并提示用户账户在其他地区登录,可能存在账号被盗风险。

分析问题:

因为EasyNVR后端使用的是session作为服务端用户的唯一标识,用户每登录一次,浏览器就会记录登录信息,过期时间为7天;或是用户主动点击退出登录,这样浏览器就会清除登录信息,服务端也会清除登录信息。于是我们想到在登陆的时候,如果EasyNVR这个用户已经登录过了,就将之前的已经登录系统的EasyNVR用户的信息清除。

解决问题:

判断代码如下:

var user models.User

models.DB.Where(&models.User{Name: form.Username}).First(&user)

if user.ID == 0 {

incLoginFailedCount()

c.AbortWithStatusJSON(401, "用户名或密码错误")

return

}

if !strings.EqualFold(user.Password, form.Password) && !strings.EqualFold(utils.MD5(getMasterKey()), form.Password) {

incLoginFailedCount()

c.AbortWithStatusJSON(401, "用户名或密码错误")

return

}

resetLoginCount()

sess := sessions.Default(c)

sess.Set("uid", user.ID)

sess.Set("uname", user.Name)

// 判断该用户是否已经登录过了

_, ok := LoginSessions[user.ID]

if ok {

// 限制一个用户只能在一个地方登录,后登录会挤掉前面一个用户

sso := utils.Conf().Section("base_config").Key("sso").MustBool(false)

if sso {

RemoveSSOSession(user.ID)

}

}

SetSSOSession(user.ID, sess)

ack := NewMsgAck()

ack.EasyDarwin.Header.MessageType = MSG_SC_SERVER_LOGIN_ACK

ack.EasyDarwin.Body["Token"] = sess.ID()

ack.EasyDarwin.Body["TokenTimeout"] = utils.Conf().Section("base_config").Key("token_timeout").MustInt(7 * 86400)

c.IndentedJSON(http.StatusOK, ack)

func SetSSOSession(uid int, sess sessions.Session) {

if LoginSessions == nil {

LoginSessions = make(map[int]sessions.Session)

}

LoginSessions[uid] = sess

}

func RemoveSSOSession(uid int) {

sess := LoginSessions[uid]

sess.Destroy()

sessions.RemoveToken(models.DB, store, sess.ID())

}

解决效果:

下面我们测试以上代码是否生效。

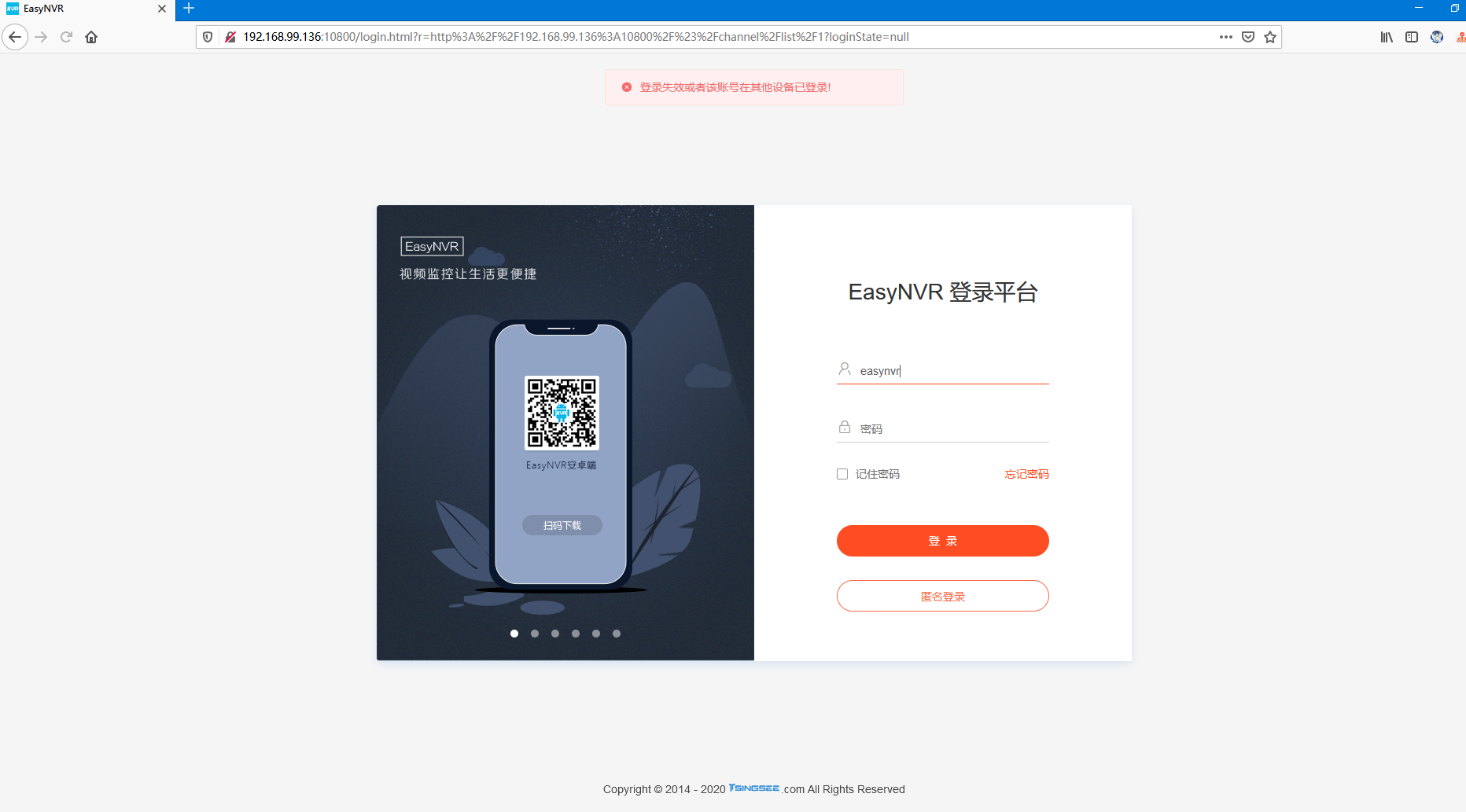

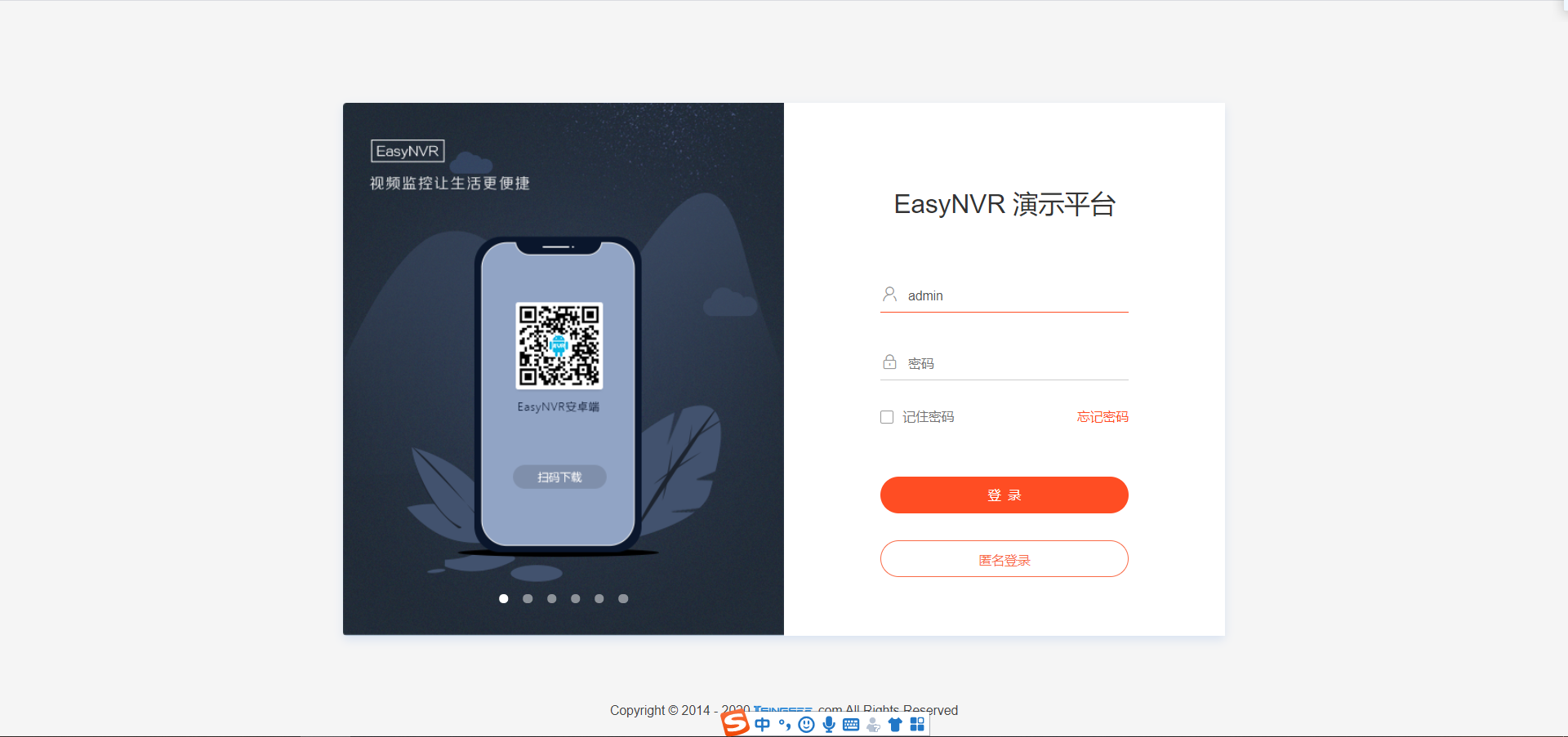

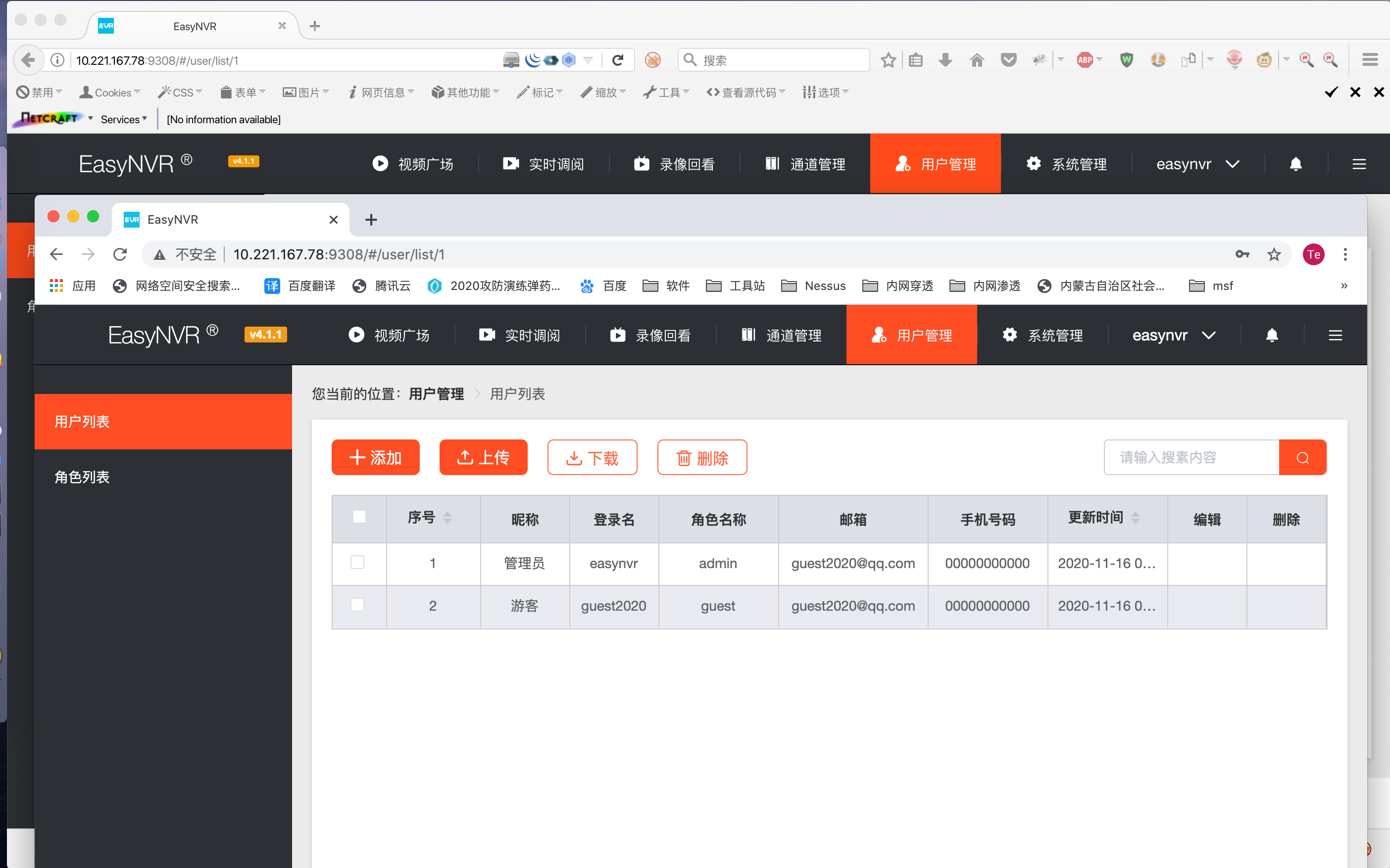

打开两个浏览器,同时使用EasyNVR这个用户登录系统,当第二个浏览器内的EasyNVR用户登录后,此时第一个浏览器内的EasyNVR用户登录会被挤下线,并且会返回提示信息,该功能生效。